Les autorités américaines recommandent aux utilisateurs de Windows de désinstaller le logiciel vidéo d'Apple.

Disponible sur Windows depuis maintenant 24 ans, QuickTime présenterait aujourd'hui trop de risques en termes de sécurité. C'est la conclusion du gouvernement américain, qui recommande tout simplement de supprimer définitivement l'application multimédia d'Apple. S'appuyant sur un rapport de l'éditeur de logiciels de sécurité Trend Micro, le département de la Sécurité intérieure explique que deux failles critiques ont été découvertes ces derniers mois.Les utilisateurs de QuickTime pour Windows sont aujourd'hui exposés à des attaques permettant à des individus mal intentionnés d'exécuter des malwares sur leur machine, en ouvrant une page Web ou un fichier corrompu. Christopher Budd - responsable chez Trend Micro - explique qu'Apple ne sortira plus de correctif de sécurité pour son logiciel, rendant ce dernier obsolète.

Pour le moment, aucune attaque profitant d'une de ces failles n'a été recensée, mais rien ne dit que ce ne sera pas le cas à l'avenir. Sans suivi de la firme de Cupertino, la seule méthode de protection efficace reste donc la désinstallation pure et simple du logiciel - toujours téléchargeable sur le site officiel d'Apple dans sa version 7.7.9 pour Windows Vista ou Windows 7. Jusqu'à maintenant, QuickTime n'était donc pas officiellement compatible avec les dernières versions de Windows. La fin du support d'Apple ne fait que confirmer l'abandon définitif de son logiciel.L'entreprise californienne n'a pas souhaité commenter ces nouvelles vulnérabilités de QuickTime sur Windows. Evidemment, cette injonction à se débarrasser du lecteur vidéo ne concerne pas les utilisateurs d'OS X.

**Contenu caché: Cliquez sur Thanks pour afficher. **

Sujet fusionné.

Affichage des résultats 51 à 60 sur 71

Discussion: Menaces sur le réseau -Securité informatique

-

08/04/2016, 16h42 #51

Adobe Flash: le patch qui corrige la faille zero-day est disponible

L'éditeur a publié un patch d'urgence qui supprime une vulnérabilité qui était d'ores et déjà activement exploitée par des pirates. Il est vivement conseillé de mettre à jour le logiciel.

Mise à jour le 8 avril

Bonne nouvelle. Adobe a diffusé le patch qui corrige la faille zero-day découverte il y a quelques jours dans Flash par des chercheurs en sécurité. Pour l'obtenir, il faut télécharger la version 21.0.0.213 du logiciel. Pour plus de précisions, consultez la note de sécurité d'Adobe.

L'urgence était de mise car cette faille est d'ores et déjà activement exploitée dans le cadre d'un kit de piratage appelé Magnitude. Selon Trend Micro, les pirates s'en servent notamment pour installer par la suite le ransomware Locky qui sévit actuellement sur toute la Toile (et particulièrement en France). Selon FireEye, la faille était liée à un bug de gestion de mémoire dans une API non documentée baptisée « ASnative ».

Article publié le 7 avril

Si vous utilisez Adobe Flash, ne loupez pas la mise à jour urgente que l’éditeur devrait publier aujourd’hui, jeudi 7 avril. Elle va corriger une faille de sécurité zero-day découverte il y a quelques jours par des chercheurs en sécurité (CVE-2016-1019). Cette faille critique permet à un pirate de provoquer un crash de l’application et de prendre le contrôle du système. Or, elle est d’ores et déjà activement exploitée sur la Toile. Tous les systèmes sont impactés : Windows (y compris version 10), Linux, Mac OS X, Chrome OS.

En attendant cette mise à jour, sachez qu’une version patchée de Flash (21.0.0.182) permet d’éviter ce piratage, mais elle ne supprime pas la faille. Vérifiez que vous avez bien cette dernière version du logiciel. En cas de doute, il est recommandé de désactiver tout simplement Adobe Flash dans votre navigateur. Ce conseil est d’ailleurs valable de manière générale, étant donnée la fragilité de cette technologie.

**Contenu caché: Cliquez sur Thanks pour afficher. **

XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

-

16/04/2016, 00h01 #52

Sous Windows, il est temps de dire adieu à QuickTime

Dernière modification par zadhand ; 16/04/2016 à 12h01.

XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

-

17/04/2016, 16h09 #53

La France dans le top 10 des pays à la cybercriminalité la plus active

La France a fait son retour en 2015 dans le top 10 des pays où la cybercriminalité est la plus active, selon le rapport annuel de la société américaine de sécurité informatique Symantec, publié mardi.

L'Hexagone, touché en particulier par les "rançongiciels" (ransomwares en anglais) pour lesquelles il entre dans le top 5, est passé en un an de la 14e à la 9e place d'un classement qui reste dominé par le même podium, avec la Chine, les Etats-Unis et l'Inde.

"La France était sortie du top 10 pendant quelques années du fait de l'arrivée des pays émergents notamment, son retour est donc une surprise, mais il s'explique tant du fait de la qualité des infrastructures que par le fait qu'il s'agisse d'une économie mature", a analysé Laurent Heslault, directeur des stratégies de sécurité chez Symantec.

Une remontée en particulier due à une nouvelle hausse des "rançongiciels", qui ont représenté plus de 391.000 attaques en France en 2015, soit 2,6 fois plus qu'un an plus tôt, selon les chiffres publiés par l'entreprise.

"On va privilégier des pays avec des débits très élevés pour attaquer des pays qui ont un débit moins élevé. Les attaques en déni de service sont facilitées avec la fibre. Pour les +rançongiciels+, ce qui entre en ligne de compte c'est la capacité de payer des personnes ciblées, qui pousse à agir dans des pays riches", a détaillé M. Heslault.

Outre la France, les Etats-Unis, le Canada, le Royaume-Uni et l'Allemagne sont les autres pays principalement concernés par ce type de délinquance numérique.

"Quand une technique fonctionne, ça se sait très vite dans le milieu et les attaques sont recopiées. Certains revendent parfois l'outil avec même des contrats de support classiques. On voit les +rançongiciels+ se développer désormais sur Android (le système d'exploitation mobile de Google, NDLR) et même sur des montres connectées", a ajouté Laurent Heslault.

Les arnaques sur les réseaux sociaux ont également fortement augmenté durant l'année écoulée, un domaine où la France se classe 2e en Europe et 4e au niveau mondial, avec pas moins de 300.000 arnaques détectées.

"Sur les réseaux sociaux, on constate que le vecteur d'infection reste l'utilisateur lui-même. A plus de 70%, les arnaques sont véhiculées par l'utilisateur, le plus souvent de manière involontaire. Ça tourne autour de la curiosité le plus souvent et on se retrouve à télécharger soi-même un logiciel malveillant", a précisé Laurent Heslault.

Au niveau mondial, les vulnérabilités "zero-day", c'est-à-dire qui utilisent des failles non détectées jusque-là dans un logiciel, ont été multipliées par deux par rapport à 2014 pour atteindre un nombre record de 54 découvertes.

Le nombre de programmes malveillants découverts a également fortement progressé pour atteindre les 430 millions de variantes inédites découvertes en 2015.

**Contenu caché: Cliquez sur Thanks pour afficher. **XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

-

19/04/2016, 14h40 #54

Google a identifié 760.000 sites web compromis en 2015

Sécurité : Dans un article de recherche réalisé en partenariat avec des chercheurs américains, Google revient sur les alertes qu’il transmet aux administrateurs de sites web lorsqu’une infection est détectée.

Le piratage de site web n’a rien d’un phénomène mineur et Google est bien décidé à lutter contre la propagation de ce type de tendance. Le géant des moteurs de recherches a mis en place différents outils visant à lutter contre ce type d’attaques, allant de SafeSearch aux équipes chargées de contacter directement les administrateurs des sites signalés comme potentiellement dangereux pour les utilisateurs.

Dans un article de recherche publié par des chercheurs de l’université de Berkeley et de l’International Computer Science Institute, le moteur de recherche revient sur l’efficacité de ces outils et des méthodes employées pour lutter contre le phénomène. Et les auteurs du document constatent que celles-ci ne sont pas toutes aussi efficaces.

Mieux vaut prévenir que guérir

« La prolifération des menaces sur le web, tel que les téléchargements en drive-by, les redirections dissimulées ou encore les scams, provient notamment de la capacité des mécréants à infecter et prendre le contrôle de serveurs web » expliquent les auteurs de l’article. Le terme « mécréant » est certes peu commun, mais il a visiblement été retenu ici pour designer les cybercriminels qui s’attaquent aux sites web.

Les auteurs notent également que la majorité des cibles sont des sites ayant recours à des CMS populaires tels que Wordpress ou Joomla. Pour faire face à ces attaques, Google dispose de deux principaux moyens d’alertes : d’une part, l’API SafeBrowsing peut signaler aux utilisateurs un site infecté directement dans leur navigateur, de l’autre, Google peut également entrer directement en contact avec les administrateurs du site pour résoudre le problème. Ces données ont été compilées sur 760.000 incidents détectés par Google impliquant des sites web compromis repérés par le moteur de recherche.

Sans grande surprise, la méthode la plus efficace pour résoudre ce type d’incident reste le mail envoyé aux administrateurs. Dans 75% des cas, lorsque Google parvient à contacter les administrateurs du site directement par mail, ces derniers parviennent à faire cesser l’infection dont leur serveur est victime. Le mail reste donc la voie privilégiée, mais les avertissements affichés directement dans le navigateur fonctionnent également.

Bien que ceux-ci soient initialement prévus pour protéger et avertir les utilisateurs plutôt que les administrateurs des sites infectés, les chercheurs expliquent que ce type de notification permettait également de signaler les infections, bien que la proportion soit ici moindre (54% pour les alertes dans le navigateur, 43% pour les alertes signalées sur la page de recherche).

Les auteurs soulignent également l'importance de la prévention et de la sensibilisation des administrateurs de "petits" sites web afin de limiter la portée des attaques. L’étude note au passage que si dans l’ensemble, les administrateurs parviennent généralement à corriger la faille ayant conduit à l’infection initiale, 12% des sites ayant été infectés sont à nouveau infectés dans les 30 jours ayant suivi l’alerte.

Sujet déplacé et fusionné.Dernière modification par zadhand ; 20/04/2016 à 12h46.

-

20/04/2016, 10h01 #55

Utiliser des liens raccourcis peut être dangereux pour vos données personnelles

Des chercheurs ont montré qu’il est relativement aisé d’identifier des documents accessibles en lecture ou écriture en scannant toutes les adresses réduites possibles par force brute.

Tout le monde en conviendra : les réducteurs de liens sont bien pratiques. Ils permettent de partager un lien facile à lire et à retenir, qui prend peu de place et qui ne se retrouvera pas cassé en deux dans un email par exemple. Mais attention : si vous utilisez des liens raccourcis pour partager l’accès à un dossier ou un document stocké dans le cloud, vous risquez que de voir ces données tomber en de mauvaises mains, et même de récupérer des malwares sur votre ordinateur. Pourquoi ? Parce que les liens raccourcis sont bien trop simples.

En effet, la plupart des réducteurs de liens – tel que Bit.ly – transforment une adresse complexe en un « token » de 5 ou 6 caractères, ce qui n’est pas beaucoup. Un pirate peut donc essayer toutes les combinaisons possibles pour tomber sur des documents accessibles en lecture, voire même en écriture. Dans le cas où il détecterait des dossiers entiers accessibles en écriture, il pourrait y insérer des documents piégés avec des malwares qui pourraient se retrouver automatiquement sur l’ordinateur de l’utilisateur, si celui-ci a activé la fonction de synchronisation.

Les chercheurs en sécurité Martin Georgiev et Vitaly Shmatikov ont exploré ce vecteur d’attaque de façon automatisée et ont montré dans leur rapportqu’il était relativement aisé. Ils ont généré de manière aléatoire 200 millions de tokens Bit.ly à 5 ou 6 caractères. Parmi eux, environ 70 millions correspondaient à des adresses réelles, dont environ 66.000 pointaient, à priori, vers des fichiers ou des dossiers sur Microsoft OneDrive ou Microsoft SkyDrive.

Parmi ces adresses, 47.365 étaient réellement actives et donnaient accès à des documents. Chacune correspondait à un compte utilisateur différent. Parmi les comptes OneDrive ainsi détectés (24.199), les chercheurs ont en trouvé 1.711 qui disposaient d’au moins un répertoire accessible librement en écriture, soit environ 7 %.

Mais comment les chercheurs ont-ils fait pour identifier ces répertoires ? Le format d’URL créé par Microsoft était assez prédictible et permettait de trouver l’adresse du répertoire racine à partir de n’importe quel lien de fichier. Il suffisait ensuite de scanner les liens qui y figuraient pour identifier les dossiers. A ce jour, cette méthode n’est pas plus possible, car Microsoft a depuis modifié son format d’URL.

Google, beaucoup moins représenté

Les chercheurs ont également trouvé des liens actifs vers des dossiers Google Drive, mais seulement 33. Deux raisons expliquent ce faible chiffre : les chercheurs ne pouvaient pas accéder aux répertoires racine, et le service Bit.ly n’était pas intégré à la fonction de partage de Google Drive, contrairement aux services de Microsoft. Google Drive est donc beaucoup moins représenté dans le panel Bit.ly que OneDrive. A ce jour, Bit.ly n’est plus intégré dans ces services.

Enfin, les chercheurs ont également scanné le service de réduction d’URL intégré dans Google Maps (goog.le/maps). Sur 63 millions de tokens générés, 23 millions correspondaient à des cartes réelles. Par ailleurs, ils ont trouvé presque 200.000 liens vers des cartes dans leur panel d’adresses Bit.ly. Le risque, dans ce cas, est celle de la fuite de données personnelles. Selon les deux chercheurs, ces cartes permettraient de reconstituer l’activité d’un utilisateur, voire même son identité grâce à des techniques de recoupement. Google a depuis modifié son réducteur. Ses tokens utilisent désormais le double de caractères, ce qui rend le scan aléatoire quasiment impossible.

Que faut-il retenir de tout cela ? Si vous partagez l’accès à des documents sensibles stockés dans le cloud, il vaut mieux accorder l’accès de façon nominative et non au travers d’un lien. Et si vous utilisez quand même un lien, évitez absolument les réducteurs d’URL.

**Contenu caché: Cliquez sur Thanks pour afficher. **

XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

-

23/04/2016, 10h20 #56

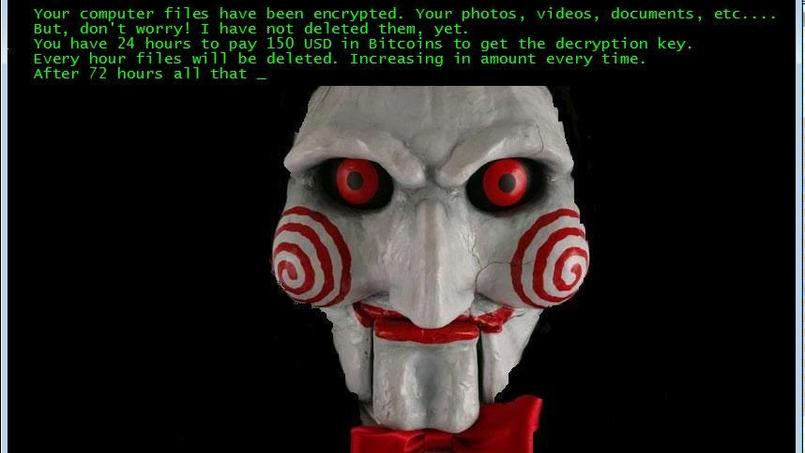

Le logiciel de rançon Jigsaw menace de supprimer définitivement vos fichiers

Nouveau né dans la famille des logiciels de rançon, Jigsaw menace de supprimer définitivement les fichiers de ses victimes. Des solutions permettent néanmoins de le rendre inopéran.

Il porte le nom d'un personnage de film d'horreur, et ce n'est pas sans raison. Récemment découvert par plusieurs éditeurs informatiques, le ransomware (ou «rançongiciel») Jigsaw ne se contente pas de chiffrer les données. Diffusé à travers des sites de téléchargement ou des sites pornographiques, il menace aussi de supprimer définitivement les fichiers si la victime refuse de payer une rançon.

Ce logiciel malveillant commence par supprimer un fichier au bout d'une heure et augmente le nombre de suppressions toutes les heures. Le montant de la rançon initialement fixé, équivalent à 150 dollars en bitcoin, augmente également au fur et à mesure. En l'absence de paiement, les fichiers chiffrés sont supprimés au bout de 72 heures. Si la victime éteint son ordinateur, elle prend le risque de perdre ses fichiers. «Essayez de tenter quelque chose d'amusant et l'ordinateur appliquera des mesures de sécurité pour détruire vos fichiers», avertit le message.

Un logiciel encore rudimentaire

«Aussi terrifiant qu'il puisse être, Jigsaw repose sur une structure très simple», expliquent des spécialistes deTrendMicro. Des chercheurs ont d'ores et déjà trouvé la solution pour contrer ce nouveau logiciel. Il faut ouvrir le gestionnaire de tâches de Windows et de fermer les processus firefox.exe et drpbx.exe créés par le ransomware. Il faut ensuite ouvrir Windows MSConfig et supprimer l'entrée de démarrage %UserProfile%AppDataRoamingFrfxfirefox.exe, qui stoppera le processus de destruction. Dernière étape: installer Jigsaw Decrypter, un logiciel gratuit proposé par BleedingComputers.com et permettant de déchiffrer les données.

Jigsaw rejoint la famille des ransomwares, très active ces derniers mois et partie pour être laprincipale menace informatique de l'année. Outre Locky, qui a pris pour cible l'Agence France Presse et les abonnés de Free Mobile, cette famille a vu l'arrivée début avril de Petya, logiciel capable de bloquer totalement un ordinateur en plus de prendre en otage les données. Alors que ces ransomwares se diffusent habituellement à travers des mails frauduleux, on ignore encore de quelle manière est installé Jigsaw. Pour éviter ces déconvenues, les éditeurs de logiciels de sécurité proposent d'effectuer une sauvegarde régulière de ses données sur des supports de stockage externes. Mais ils rappellent que les auteurs de ces attaques ne cessent d'adapter leur technique.

**Contenu caché: Cliquez sur Thanks pour afficher. **XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

-

26/04/2016, 17h54 #57

Le protocole bancaire SWIFT victime de cyber fraude

Sécurité : Suite à la récente cyber attaque la Banque du Bangladesh, l'organisme SWIFT vient de reconnaître que son logiciel a été utilisé pour cacher des preuves de transferts frauduleux.

SWIFT (Society for Worldwide Interbank Financial Telecommunication), le réseau financier mondial que les banques utilisent pour transférer des milliards de dollars chaque jour, vient d'avertir ses clients "d'un certain nombre de récents incidents de cybersécurité" sur son réseau : les attaquants ont utilisé son système pour envoyer des messages frauduleux.

Cette révélation intervient alors que les autorités du Bangladesh continuent leur enquête sur le vol de 81 millions de dollars en février dernier. Le transfert litigieux a transité d'un compte de la Banque du Bangladesh vers la New York Federal Reserve Bank. Un des enquêteurs, Mohammad Shah Alam, du Forensic Training Institute du Bangladesh, a déclaré à Reuters que la Banque du Bangladesh était une cible facile pour les cybercriminels car il n'y avait pas de pare-feu et que par ailleurs des commutateurs d'entrée de gamme étaient utilisés pour connecter les systèmes informatiques de la banque à SWIFT.

5 paiements frauduleux sur 35 ont été autorisés

Les chercheurs en cyber-sécurité qui travaillent sur ce hold-up ont expliqué le mois dernier qu'un logiciel malveillant avait été installé sur les systèmes informatiques de la Banque du Bangladesh. Ce malware a permis aux attaquants de se dissimuler avant de prendre l'argent. Un rapport interne de la Banque du Bangladesh mentionne que la Réserve Fédérale a été négligente : elle a validé les fausses transactions. Le rapport parle de «faute majeure». Il indique également que 5 paiements frauduleux sur 35 ont été autorisés (pour un total de 951 millions de dollars), et que des entités situées aux Philippines et au Sri Lanka ont reçu une partie des fonds volés. Et c'est une faute d'orthographe commise par les cybercriminels qui a empêché 20 autres millions de dollars de disparaître en plus des comptes de la Banque du Bangladesh.

Ce vol a provoqué la démission du responsable de la Banque du Bangladesh, Atiur Rahman, 64 ans. Il n'avait pas jugé bon d'informer le ministre des finances du Bangladesh, A M A Muhith, de l'incident. Ce dernier avait appris cet évènement dans la presse étrangère.

SWIFT a reconnu que l'attaque incluait la modification des logiciels SWIFT sur les ordinateurs de la banque pour dissimuler les preuves de transferts frauduleux. "SWIFT est au courant d'un certain nombre d'incidents de cyber récents dans lesquels des personnes malveillantes dans l'entreprise, ou des pirates externes, ont réussi à envoyer des messages SWIFT depuis les back-offices, PC ou postes de travail des institutions financières connectées au réseau SWIFT" avertit l'organisme dans une message d'avertissement à ses clients.

L'avertissement, émit par SWIFT via une alerte confidentielle envoyée sur son réseau lundi, ne donne ni le nom des victimes ou le montant des sommes dérobées. SWIFT a également publié une mise à jour de sécurité pour le logiciel que les banques utilisent pour accéder à son réseau.

SWIFT : 3 000 institutions financières, 11 000 banques

Cette mise à jour doit sécuriser son système vis à vis du malware que les chercheurs de BAE Systemssoupçonnent avoir été utilisé dans le hold-up de la Banque du Bangladesh. Les preuves collectées par BAE suggèrent que les pirates ont manipulé le logiciel Alliance Access de SWIFT, que les banques utilisent pour s'interfacer avec la plate-forme de messagerie de SWIFT, afin de brouiller les pistes. BAE a cependant mentionné ne pas pouvoir expliquer comment les commandes frauduleuses ont été créés et poussés à travers le système. SWIFT a cependant fourni des éléments sur la façon dont tout cela est arrivé. L'organisme explique que le modus operandi était similaire dans toutes les opérations frauduleuses. Les agresseurs ont obtenu des informations d'identification valides et ont pu créer et approuver des messages SWIFT.

SWIFT (Society for Worldwide Interbank Financial Telecommunication) est une coopérative détenue par 3 000 institutions financières. Sa plate-forme de messagerie est utilisé par 11 000 banques et autres institutions à travers le monde et est considéré comme un pilier du système financier mondial. SWIFT a dit aux clients que la mise à jour de sécurité doit être installée avant le 12 mai.

**Contenu caché: Cliquez sur Thanks pour afficher. **

Quand la simple évocation d'une attaque Ddos fait casquer les entreprises.

Sécurité : Selon Cloudflare, des criminels se réclamant du collectif Armada menacent depuis deux mois des entreprises d’attaques Ddos si celles-ci ne paient pas une rançon en bitcoin. Mais Cloudflare explique n’avoir jamais détecté d’attaque Ddos provenant d'eux.

e nom du Collectif Armada vous dit peut être quelque chose : ce groupe informel de cybercriminels s’était fait connaître en 2015 pour avoir menacé plusieurs entreprises d’attaques DdoS si celles-ci ne payaient pas une rançon. Le groupe s’était notamment attaqué à Protonmail, perturbant ses services pendant plusieurs jours en novembre 2015. Le collectif Armada avait depuis fait profil bas, notamment suite à l’arrestation de deux suspects proches du collectif par les autorités en janvier.

Mais en mars, le Cert gouvernemental suisse publiait une alerte faisant état de menaces reçues par de nombreuses entreprises, similaires à celles utilisées par le collectif Armada. Mais selon CloudFlare, ces demandes de rançons sont nettement moins sérieuses que celles du collectif Armada ayant sévi en fin d’année 2015.

Mais en mars, le Cert gouvernemental suisse publiait une alerte faisant état de menaces reçues par de nombreuses entreprises, similaires à celles utilisées par le collectif Armada. Mais selon CloudFlare, ces demandes de rançons sont nettement moins sérieuses que celles du collectif Armada ayant sévi en fin d’année 2015.

En effet, CloudFlare explique dans un post de blog que plus d’une centaine de ses clients ont reçu ce type de demande de rançon, mais qu’aucune attaque Ddos n’a été détectée, que les entreprises aient payé ou non. Un constat surprenant que CloudFlare explique avoir recoupé avec les données d’autres fournisseurs de solution anti-Ddos.

100.000 euros rançonnés sur du vent

CloudFlare soupçonne également les cybercriminels derrière ces fausses menaces de ne pas être en mesure de savoir quelles victimes ont payé et lesquelles ne l’ont pas fait. La société fait ainsi savoir que plusieurs de ses clients ont reçu de multiples demandes de rançon de la part des cybercriminels, qui demandaient à chaque fois la même somme à différentes entreprises.

Le Bitcoin étant par essence anonyme, il semble donc complexe pour un attaquant de parvenir à savoir quelles entreprises ont payé la somme exigée. Mais la combine semble néanmoins rentable : selon les estimations de Chainanalysis, société spécialisée dans l’analyse de blockchain, les cybercriminels sont parvenus à récupérer environ 100.000 dollars en bitcoin simplement via l’envoi de menace de Ddos.

Le collectif Armada originel procédait de son côté bien à des Ddos visant à perturber les services des victimes qui refusaient de payer, mais ceux-ci étaient bien inférieurs en terme de puissance à ceux évoqués par les imposteurs. La tactique du FUD est bien connue dans le monde du marketing et il est finalement naturel que les cybercriminels s'en inspirent.

En s’appuyant sur la relative popularité du groupe Armada, les cybercriminels se servent ici de ce simple nom pour pousser leurs victimes à payer rapidement pour s’éviter un hypothétique Ddos qui ne viendra jamais. Mais comme le rappelle le Cert-Ch, la seule bonne attitude dans ce type de situation est de ne jamais payer.

**Contenu caché: Cliquez sur Thanks pour afficher. **XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

-

27/04/2016, 17h17 #58

Spotify hacké, des centaines d'informations confidentielles des utilisateurs

Spotify hacké, des centaines d'informations confidentielles des utilisateurs mises en ligne.

Le blog américain TechCrunch a révélé que le service de streaming musical "Spotify" aurait fait l'objet d'une attaque pirate.

Les informations d'une centaine d'utilisateurs telles que les adresses mail, les mots de passe, les comptes premiums et également la date de renouvellement des comptes ont été publiées sur le site Pastebin (site permettant de copier de nombreuses lignes de texte pour un affichage public, généralement utilisé dans le milieu du code).

TechCrunch indique que l’attaque est mondiale et peut donc concerner n’importe quel utilisateur.

.

.gtf

La firme dément elle cette information, "nous n'avons pas été piraté. Les registres de nos utilisateurs sont en sécurité. Nous surveillons Pastebin et d’autres sites régulièrement, et lorsque nous y trouvons des informations d’authentification de Spotify, nous vérifions d’abord leur authenticité, puis nous informons immédiatement les utilisateurs concernés le cas échéant en leur demandant de changer leurs mots de passe."

Certains clients ont pourtant reçu un mail indiquant que leur adresse email avait changé alors qu'aucune démarche n'avait été faite. "Nous vous annonçons que votre adresse email a été changée récemment. Si c'est le cas ne vous inquiétez pas".

D'autres ont vu leur playlist de musique complètement effacée , voir n'ont pas pu accéder à leur compte.

Il est donc conseillé aux utilisateurs de Spotify de modifier leurs mots de passe afin de ne pas avoir de mauvaise surprise.

**Contenu caché: Cliquez sur Thanks pour afficher. **XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

-

04/05/2016, 15h56 #59

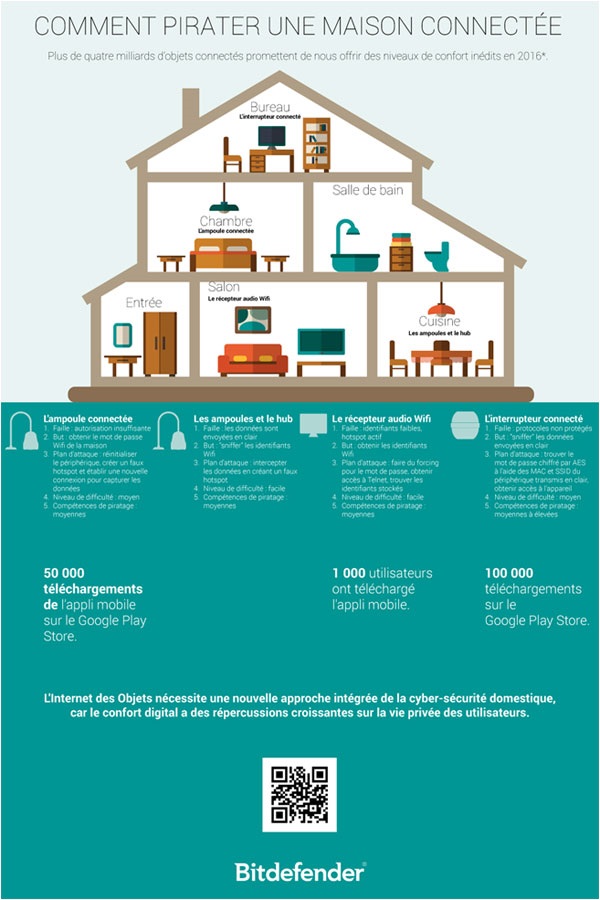

Sécurité : Bitdefender : Comment pirater une maison connectée ?

La dernière étude des Bitdefender Labs expose les risques dans un foyer via l'analyse de quatre objets connectés très populaires

Les chercheurs des Bitdefender Labs ont réalisé une étude sur quatre périphériques de l'Internet des Objets (IdO) destinés au grand public, afin d'en savoir plus sur la sécurisation des données de l'utilisateur et les risques dans un foyer connecté :

1. L'interrupteur connecté WeMo Switch qui utilise le réseau WiFi existant pour contrôler les appareils électroniques (télévisions, lampes, chauffages, ventilateurs, etc.), quel que soit l'endroit où vous vous trouvez ;

2. L'ampoule LED Lifx Bulb connectée via WiFi, compatible avec Nest ;

3. Le kit LinkHub, incluant des ampoules GE Link et un hub pour gérer à distance les lampes, individuellement ou par groupes, les synchroniser avec d'autres périphériques connectés et automatiser l'éclairage selon l'emploi du temps ;

4. Le récepteur audio Wifi Cobblestone de Muzo pour diffuser de la musique depuis son smartphone ou sa tablette, via le réseau WiFi.

L'analyse révèle que les mécanismes d'authentification de ces objets connectés peuvent être contournés et donc exposer potentiellement les foyers et leurs occupants à une violation de leur vie privée. Les chercheurs de Bitdefender sont parvenus à découvrir le mot de passe pour accéder à l'objet connecté et à intercepter les identifiant et mot de passe WiFi de l'utilisateur.

Les failles identifiées par l'équipe de recherche Bitdefender concernent des protocoles non protégés et donc vulnérables, des autorisations et authentifications insuffisantes, un manque de chiffrement lors de la configuration via le hotspot (données envoyées en clair) ou encore des identifiants faibles.

L'IdO pose des problèmes de sécurité spécifiques, et par conséquent, nécessite une nouvelle approche intégrée de la cyber-sécurité domestique, qui passe de la sécurité centrée sur le périphérique à une solution capable de protéger un nombre illimité d'appareils et d'intercepter les attaques là où elles se produisent : sur le réseau.

Si des marques comme Philips et Apple ont créé un écosystème verrouillé, l'interopérabilité reste essentielle à ce stade du développement des nouveaux objets connectés. Il est donc plus que temps que les constructeurs prennent en compte nativement la sécurité dans le développement de leurs différents appareils.

Sujet fusionné.Dernière modification par zadhand ; 04/05/2016 à 16h06.

-

07/05/2016, 14h20 #60

un hacker russe ne vient pas de pirater des centaines de millions de comptes mails

Non, un hacker russe ne vient pas de pirater des centaines de millions de comptes mails

Les données récupérées par la firme de sécurité Hold Security auprès d’un hacker ne proviennent pas d’un nouveau piratage massif de plusieurs messageries, mais d’une collecte de données anciennes.

La nouvelle a fait le tour du Web : un hacker russe aurait réussi à pirater la bagatelle 276 millions de comptes mail. La source : Hold Security, une entreprise américaine coutumière de ce genre d’annonces fracassantes... qui lui servent bien pour vendre ses services. Il y a deux ans, Hold Security avait fait encore mieux, en révélant l’existence de CyberVor, un groupe de hackers à la tête d’un trésor de plus d’un milliard de mots de passe !

Mais aujourd’hui comme à l’époque, il faut prendre les chiffres avancés par cette entreprise avec de grandes précautions. Car en réalité, Hold Security n’est pas tombé sur un petit génie du piratage, plutôt sur un collectionneur qui a écumé le dark web à la recherche de sésames plus ou moins frais. La firme ne s’en cache pas, d’ailleurs, expliquant dans son communiqué que ses chercheurs avaient rapidement conclu, après avoir consulté un échantillon des données du hacker, qu’il s’agissait d’une collection de « multiples failles qui avaient eu lieu précédemment ». Notre hacker n'a pas pénétré Gmail, Yahoo Mail ou Outlook.com. Il a simplement agrégé des millions de mots de passe pour la plupart déjà connus.

« 99,9 % de données invalides »

Il aurait été au demeurant très surprenant qu’un pirate disposant de millions de mots de passe récents les abandonne pour un malheureux euro. En vrai, Hold Security n’a découvert, parmi les 272 millions de combinaisons adresse mail / mot de passe uniques (sur un total de plus d’un milliard !) que 42,5 millions qui n’avaient pas déjà été repérés.

Ce qui ne veut absolument pas dire qu’ils fonctionnent. Et de nombreux indices tendent à prouver que les informations de ce mystérieux pirate russe seraient de piètre qualité. Mail.ru, le fournisseur de mail russe dont 57 millions de comptes figurent dans la base, a par exemple communiqué sur cette découverte d’un ton un poil moqueur. En expliquant que ses vérifications ont montré que 99,9 % des entrées de la base étaient… invalides. « Cette base de données est probablement une compilation de quelques vieux dumps collectés en piratant des services web sur lesquels les gens se connectent avec leur adresse mail. Il convient donc de penser que le seul objectif de ce rapport était de créer du buzz dans les médias et d’attirer l’attention du public sur les offres commerciales de Holden » indique notamment Mail.ru. CQFD.

Inutile de céder à la panique, donc. Mais ce non-événement peut toutefois être une excellente excuse pour changer vos mots de passe. En matière de sécurité informatique, on n’est jamais trop prudent !

**Contenu caché: Cliquez sur Thanks pour afficher. **

DES MILLIONS DE COMPTES GMAIL, HOTMAIL ET YAHOO! PIRATÉS ET VENDUS POUR UN PRIX DÉRISOIRE !

En ce moment sur le marché noir du Web, se vend une liste de plusieurs millions de comptes Gmail, Hotmail, Yahoo! et Mail.ru pour la modique somme de 50 roubles soit moins d'un euro, donc méfiez-vous des activités suspectes sur votre boite mail.

MOINS D'UN EURO POUR PLUSIEURS MILLIONS DE COMPTES

C'est Alex Holden qui a découvert cette vente, spécialiste de la sécurité informatique pour la société Hold Security, et nous demande de faire attention aux fonctionnements anormaux sur nos comptes de messagerie. Apparemment, les différentes sociétés touchées ne se sont rendues compte de rien donc ce n'est pas très rassurant.

Dans cette fameuse liste qui est actuellement en vente, on retrouve pas moins de 24 millions de comptes Gmail, 33 millions de comptes Hotmail, 40 millions de comptes Yahoo! et 57 millions de comptes Mail.ru, le service le plus utilisé en Russie. Au total, il y aurait plus de 272,3 millions de comptes et le pire c'est que n'importe qui peut l'acheter puisqu'elle est vendue pour seulement 50 roubles soit moins d'un euro. Le pirate propose même de la donner gratuitement à certains contre quelques likes ou des commentaires positifs sur des forums spécialisés, il rechercherait avant tout la reconnaissance...

Néanmoins, votre compte n'est peut-être pas dans cette liste, mais le mieux reste tout de même de changer votre mot de passe.

MISE À JOUR

La société Hold Security est arrivée à rentrer en contact avec ce hacker qui en finalité n'est qu'un jeune gamin Russe. Cette longue liste de comptes mail, qui pèse tout de même environ 10 gigaoctets, n'est en fait qu'une accumulation des comptes qui avaient déjà été piratés précédemment dans d'autres affaires. En comparant ces informations à celles qui avaient déjà été récupérées par la société, Hold Security s'est rendu compte qu'il n'y avait que 15% de nouveaux comptes.

**Contenu caché: Cliquez sur Thanks pour afficher. **XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

Répondre avec citation

Répondre avec citation