CC, Flickr (William Grootonk)

Un nouveau programme permet de pirater des distributeurs automatiques à distance, sans support matériel. Soit pour retirer de l'argent sans débiter un compte, soit pour voler les données bancaires des utilisateurs...

Les distributeurs de billets sont depuis plusieurs années l’une des cibles préférées de certains pirates, notamment lorsqu’il s’agit de dérober des données bancaires. Généralement, les criminels ajoutent un petit boîtier à la fente existante, qui scanne le numéro de carte qu'un utilisateur introduit pour retirer de l'argent. Une caméra permet ensuite de récupérer le code. Mais ce procédé est en train de laisser la place à une nouvelle méthode bien plus pernicieuse.

Selon le blog de l’éditeur d’antivirus Kaspersky, une équipe de hackers russes a mis au point un programme capable de soutirer de l’argent sans aucune trace et sans aucune présence physique, grâce à un logiciel. Le casse parfait, en somme.

Baptisé Backdoor.Win32.Skimer, le malware peut être installé par accès direct ou par le réseau interne de la banque. Une fois en place, il donne un accès total à la machine. Le programme n’est pas nouveau, mais ses dernières mises à jour permettent aux escrocs de se passer de CD pour l’installation.

Une fois le programme activé - en insérant une simple carte magnétique, les hackers ont alors plusieurs possibilités : retirer autant d’argent qu’ils le désirent ou collecter les données concernant les cartes bancaires des utilisateurs - incluant le code secret. C’est souvent la seconde option qui l’emporte, afin de créer de fausses cartes bancaires par la suite. Ces dernières permettront d’effectuer des retraits sur des distributeurs non infectés, rendant bien plus longue la détection de ceux qui le sont. Le logiciel peut ainsi être utilisé de longs mois avant d’être repéré.

Pour les clients, ce nouveau malware est d’autant plus problématique qu’il ne laisse aucune trace visuelle. Même en étant très attentif, il est impossible de se rendre compte de la fraude. Toujours selon Kaspersky, de nombreux distributeurs sont susceptibles d’être infectés, aux Etats-Unis, en Chine, en Russie, mais aussi en Espagne ou en France. Pour les victimes, la seule solution est de faire opposition rapidement et de prendre contact avec son agence. La banque est tenue de rembourser toutes les sommes indûment débitées.

**Contenu caché: Cliquez sur Thanks pour afficher. **

Affichage des résultats 61 à 70 sur 71

Discussion: Menaces sur le réseau -Securité informatique

-

16/05/2016, 14h36 #61

10 conseils pour lutter contre les ransomware dans l'entreprise (avant d'être attaqué

10 conseils pour lutter contre les ransomware dans l'entreprise (avant d'être attaqué)

Sécurité : Un ransomware ? C'est un logiciel malveillant qui infecte le système d'information, et le bloque. Une rançon doit ensuite être payée par l'entreprise pour retrouver données et usage des applications. Quelques conseils pour éviter cette péripétie qui peut-être fort couteuse.

L'actualité regorge de cas d'entreprises prises au piège de ransomware plus ou moins vicieux (lire à titre d'exemple : Samsam : une faille dans Jboss ouvre la porte au ransomware). Un ransomware ? C'est un logiciel malveillant qui infecte les ordinateurs, serveurs, et smartphones ; et les bloque. Une rançon doit ensuite être payée débloquer les systèmes infectés. Dès lors, comment faire pour ne pas se faire piéger ? Voici 10 conseils utiles pour que les entreprises ne voient pas leurs systèmes d'information pris en otage.

1. Une stratégie de sauvegarde et de restauration

Il faut "mettre en place une stratégie de sauvegarde et de restauration" affirme Guillaume Lovet, expert en sécurité chez Fortinet. Et ce très régulièrement. Pourquoi ? Parce que si les données sont sauvegardées et stockées offline, il est possible de mettre en place rapidement un PRA et court-circuiter le ransomware.

2. Utiliser des outils de sécurité adaptés

Utiliser des outils de sécurité email et web qui analysent les pièces jointes de mail et les sites web visités. Et ce tout simplement parceque ce sont deux vecteurs d'attaque privilégiés par les auteurs de ransomware. "Ces outils doivent intégrer les fonctionnalités d’une sandbox de manière à ce qu’un fichier, nouvellement identifié ou non reconnu, puisse être exécuté et analysé dans un environnement sécurisé et cloisonné" conseille Fortinet.

3. Patcher et mettre à jour les outils de l'entreprise

Systèmes d'exploitation et logiciels doivent être régulièrement patchés et mis à jour. Et ce pour la simple raison que les malwares, dont font partie les ransomwares, utilisent également des failles de sécurité. La mise à jour des outil doit permettre de limiter ce risque.

4. Patcher aussi les outils de sécurité

Et le travail de mise à jour ne doit pas se limiter à ces outils. Les outils de sécurité eux même, antivirus, pare-feu et autres anti-malware doivent également être mis à jour régulièrement. Sour peine de voir là aussi le système d'information pris en otage.

5. Mettre une "liste d'application" en place

Fortinet conseille également l'utilisation d'une "liste d’applications". C'est une méthode assez restrictive pour les collaborateurs de l'entreprise puisqu'elle empêche le téléchargement et l'exécution des applications qui ne sont pas validées par les responsables de la sécurité informatique de l'entreprise. Un peu d'éducation devrait néanmoins déminer la frustration des utilisateurs. Et mieux sécuriser le SI.

6. Segmenter le réseau

Côté réseau, il est également possible de segmenter virtuellement le réseau de l'entreprise en différentes zones de sécurité. L'intérêt ? Empêcher une infection de ransomware présente dans une zone de se propager à d’autres. "Établissez et appliquez des autorisations et privilèges d’accès" conseille l'expert de Fortinet à ce sujet. Ainsi, "un nombre restreint d’utilisateurs présente le potentiel de contaminer les applications métiers, les données ou les services critiques".

8. Une politique de BYOD dans l'entreprise

Côté processus, la mise en place d'une politique de sécurité concernant le BYOD (Bring your Own Device) doit aussi encadrer les pratiques et éviter l'afflux de ransomware. Cette politique détermine les règles de fonctionnement des appareils mobiles dans l'entreprise. Absence d’anti-malware, signatures antivirales périmées, systèmes d’exploitation non patchés ; si les appareils mobiles que les collaborateurs, visiteurs et clients mettent en danger le SI de l'entreprise, mieux vaut qu'ils ne s'y connectent pas.

9. Apprendre de ses erreurs

En dépit de toutes ces mesures préventives, il est fort possible que vous deviez néanmoins subir les désagréments d'un ransomware. C'est l'occasion d'apprendre. Mais pour ce faire, il faut mettre en place des outils post-incident "pour analyser l’origine de la menace" et "le délai de présence (et donc de nocuité)" explique Fortinet.

10. Ne PAS compter sur les collaborateurs

Enfin, "ne comptez PAS sur vos collaborateurs pour assurer la sécurité de votre entreprise" souligne Guillaume Lovet. "Même s’il est important de les sensibiliser davantage à la sécurité aux travers de formations (afin qu’ils apprennent à ne pas télécharger de fichiers, cliquer sur des pièces jointes à des emails suspects ou sur des liens internet non sollicités). L’être humain reste le maillon faible de votre chaîne de sécurité, et vous devez en tenir compte".

**Contenu caché: Cliquez sur Thanks pour afficher. **XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

-

23/05/2016, 19h43 #62

Des hackers ont trouvé l'arme absolue pour pirater vos cartes bancaires

XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

-

24/05/2016, 17h22 #63

Cartes bancaires: un réseau de piratage démantelé dans le sud de la France

A - AFP

Au total, 13 interpellations ont été menées par la gendarmerie des Landesselon le Parisien. Huit des personnes arrêtées ont été mises en examen dans le cadre du démantèlement d'un réseau de piratage de cartes bancaires qui s'étendait à tout le sud de la France, de la région Paca à l'Aquitaine.

Un million d'euros de butin

La stratégie du réseau, dont le chef âgé de 54 ans a été arrêté lui aussi, consistait à fabriquer de faux distributeurs de billets équipés d'une micro-caméra et d'un lecteur de bande magnétique. Apposés sur de vrais distributeurs, ils devenaient ainsi de véritables éponges à numéros de carte.

Une fois récupérés, ces numéros étaient dupliqués sur des cartes vierges, ainsi transformées en cartes bancaires opérationnelles. Le système, indétectable par l'usager du distributeur, devenait en revanche très coûteux quelque temps plus tard.

Car une fois utilisées, les cartes bancaires débitaient bien l'argent sur le compte en banque des victimes. En tout, un million d'euros auraient ainsi été volés par la bande, le plus souvent retirés à l'étranger pour éviter que l'enquête ne progresse trop vite.

**Contenu caché: Cliquez sur Thanks pour afficher. **XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

-

25/05/2016, 21h17 #64

Débat sur la cybersécurité

Débat sur la cybersécurité

Débat sur la cybersécurité

Débat sur la cybersécurité

le 25.05.16|10h00

L’Algérie toujours vulnérable

Avec la démocratisation d’internet, l’utilisation à très grande échelle des réseaux sociaux

et l’ouverture sur le monde, la menace des attaques cybercriminelles sont devenues chaque

jour un peu plus réelles, malgré leur scène de crime virtuelle. Un danger qui ne menace pas

seulement les personnes mais aussi des institutions privées et aussi la sécurité des pays et du monde.

Instaurer la cybersécurité mondiale nécessite, selon les experts internationaux et les commandants

des forces armées venus de plusieurs pays, notamment des Etats-Unis, du Canada et de France,

assister au séminaire international sur la cybersécurité, placé sous le thème «Le cyberespace,

enjeux et défis», un travail commun à l’international sanctionné d’une extrême intelligence.

Une menace internationale

Pour ces experts, qui enrichissent le débat durant ce colloque international qui prendra fin aujourd’hui,

il est impératif d’identifier non seulement les crimes et les criminels, mais surtout ne pas se tromper

d’ennemi. «Les ennemis ne sont pas Google, facebook ou encore Amazon. Ces compagnies sont plutôt

des alliés qui peuvent être d’un très grand apport sécuritaire. Des cas concrets, notamment aux Etats-Unis,

le prouvent. D’après l’ONU, la population mondiale est encore plus touchée par les crimes cybernétiques

que par la criminalité classique.Au cours des trois dernières années, entre 1 et 17% de la population en

ligne dans 21 pays ont été atteints par la cybercriminalité contre 5% seulement par la criminalité classique.

Durant cette même période, 2 à 16% des entreprises dans le monde ont été victimes de cyberattaques.

En 2015, 30 000 entreprises ont été victimes de cyberattaques et quelque 500 millions de personnes l’ont

été aussi, dont près de 300 000 sujets à des vols de données personnelles», déclare Marc Tejtel,

directeur adjoint au programme de développement des lois commerciales au département américain

du Commerce.S’appuyant sur ces chiffres, cet expert international n’a pas caché sa crainte de cette

grande menace mais aussi son optimisme quant à la possibilité de maîtrise de ce fléau,

notamment avec la présence de conventions internationales. Le mieux, pour cet expert,

serait une convention universelle. «Il faut signaler qu’aucun pays n’est épargné et que la démarche

internationale visant à instaurer une cybersécurité doit impérativement inclure trois principes fondamentaux»,

ajoute-t-il.«Il s’agit de la coopération internationale, les mesures d’urgence et la préservation de la preuve électronique. La cybercriminalité est de plus en plus dévastatrice pour trois raisons principales

le progrès technique marqué par la digitalisation croissante permettant transparence et productivité ;

les données dans le ‘‘nuage’’ ou cloud computing ; la diffusion des mobiles.

S’ajoute à cela la sophistication croissante des hackers et la vulnérabilité des systèmes.»

Des hackers en chapeau blanc

Dans cet environnement connecté où la vulnérabilité face à ces attaques et le manque de maîtrise

du cyberespace sont communs à tous les pays, les spécialistes de la sécurité virtuelle ont orienté

leur débat vers l’obligation d’instaurer une gouvernance d’internet qui viserait à maîtriser la puissance

du monde virtuel et surtout à préserver l’empreinte numérique. Cela sans pour autant toucher aux libertés individuelles.Dans cette démarche de gouvernance, les conférenciers appellent à la construction d’une

relation de confiance entre les Etats et pourquoi pas s’appuyer sur des hackers «gentils» qu’ils ont

dénommés «hackers en chapeau blanc». Ces derniers mettraient toute leur intelligence à aider les

Etats à renforcer leurs systèmes immunitaires contre les vrais hackers qui portent atteinte à la sécurité

des personnes physiques et morales. Allouer des sommes conséquentes pour la protection

du cyberespace serait d’un énorme apport dans cette démarche à l’international.

L’Algérie en transformation numérique

Pour la Gendarmerie nationale, organisatrice de cet événement, de telles rencontres sont bénéfiques

dans le sens où l’Algérie est en pleine transformation numérique et a impérativement besoin de s’inspirer

des expériences internationales dans ce domaine. «Le combat que les acteurs de la cybersécurité doivent impérativement gagner est d’exercer un rôle commun dans la préservation du cyberespace et identifier des mécanismes pratiques de coopération afin de mieux appréhender les enjeux inhérents.

Ce séminaire réaffirme notre volonté d’adhérer pleinement à l’édification de la société de l’information dans

laquelle l’Algérie s’est engagée résolument», a déclaré le général-major Menad Nouba, commandant de la Gendarmerie nationale. Dans ce sens, il a rappelé tous les efforts fournis par l’Algérie, notamment en

matière de législation, à savoir la loi encadrant les transactions électroniques, entre autres la signature

électronique, le dispositif appuyant les investigations et la reconnaissance des preuves numériques

devant les instance de justice et celui de la protection des droits d’auteur et des droits voisins.

Pour Hind Benmiloud, avocate agréée à la Cour suprême, il est obligatoire de réguler le cyberespace

«Aujourd’hui, nous avons plusieurs acteurs dans cet espace virtuel. En plus de l’Etat, il y a les prestataires

de services qui sont les fournisseurs d’accès à internet, les hébergeurs, les éditeurs de logiciels et

les utilisateurs. Etant donné que tout ce monde vit dans ce cyberespace, il s’agit aujourd’hui de trouver

un équilibre entre la liberté, la protection de la vie privée et des données et le contrôle.

Ce dernier élément est obligatoire dans le sens où il n’y a pas de frontière dans le monde virtuel,

laissant la porte grande ouverte à tout type de dérives. L’Algérie n’a pas le droit, aujourd’hui, de rester

en retrait de cette obligation mondiale de protéger ses usagers d’internet des attaques en appréhendant

toutes ces technologies et en s’inscrivant non pas dans une politique de surveillance, mais de bienveillance.»

Toutefois, certains experts algériens présents à cette rencontre ont estimé que l’Algérie reste encore très

vulnérable en matière de cybersécurité. Malgré tous les efforts déployés, le vide juridique persiste.

La définition des droits et des devoirs de chaque internaute sans pour autant toucher aux libertés

personnelles ou imposer des restrictions sur certains sites internet s’impose avec vigueur.

Asma Bersali

Atlas-HD-200 B102 B118

Icone I-5000

ZsFa

-

31/05/2016, 14h29 #65

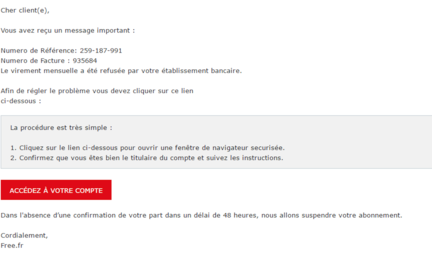

Freenautes : gare au phishing !

Le phishing connait un regain d'activité en France ces derniers mois, et actuellement, ce sont les abonnés de Free qui sont particulièrement ciblés.

À chaque semaine sa nouvelle campagne de phishing : l'arnaque à l'usurpation d'identité connait un regain d'activité ces derniers temps, et même si le système est toujours le même, il se voudrait toujours aussi efficace pour les cybercriminels.

Actuellement, c'est une campagne de phishing qui usurpe l'identité du FAI Free qui fait rage, comme le rapportent nos confrères d'Univers Freebox. Un email, envoyé par Free.fr indique ainsi à l'abonné que son virement mensuel a échoué (les fautes d'orthographe en plus), il est ainsi invité à procéder au règlement manuel de son abonnement, via un lien qui se veut, évidemment frauduleux.

Le lien en question renvoie vers une copie du service de paiement de Free, qui collecte alors les données bancaires des internautes se laissant piéger.

Pour éviter de tomber dans ce genre d'arnaque, les consignes restent les mêmes que d'habitude : ne cliquez jamais sur des liens intégrés aux emails, préférez vous rendre par vous-même dans vos espaces personnels, veillez à la présence d'un cadenas dans la barre d'URL de votre navigateur, assurant d'une connexion sécurisée en HTTPS...

Sujet déplace et fusionné .Dernière modification par zadhand ; 31/05/2016 à 17h24.

-

31/05/2016, 18h16 #66

LinkedIn, MySpace, Tumblr… Comment savoir si votre compte a été piraté

Des fichiers avec des centaines de millions de comptes ont récemment été mis en vente sur le Darkweb. Si vous êtes concernés, il est urgent de changer vos mots de passe.

LinkedIn, 164 millions d'identifiants de comptes. Myspace, 360 millions d'identifiants. Fling, 40 millions d'identifiants. Et maintenant Tumblr, 65 millions d'identifiants. Depuis quelques semaines, d'énormes bases de données sont apparues sur The Real Web, une place de marché sur le Darkweb. Toutes ces données ont plusieurs choses en commun : elles sont toutes proposées par le même pirate (« peace_of_mind »), elles datent de plusieurs années et les mots de passe sont aisément récupérables. Sauf pour Tumblr qui, semble-t-il, a correctement chiffré les mots de passe dans sa base de données.

Capture écran The Real Deal -Même si ces données volées ne sont pas « fraiches », elles peuvent causer beaucoup de dégâts. Car de nombreux d’utilisateurs ne changent jamais leur mot de passe. Pire : ils utilisent toujours le même mot de passe sur plusieurs sites. Or, c’est exactement cela que cherchent les pirates. Les acheteurs potentiels ne sont pas forcément intéressés par LinkedIn, MySpace, Tumblr ou Fling. Pour eux, ces bases ne sont qu’une espèce de matière brute qui, une fois raffinée, permettra de générer encore plus profit. Ainsi, ils vont essayer les identifiants sur plein d’autres sites. Leur espoir est de pouvoir rentrer ainsi sur un compte email pour diffuser du spam ou des malwares. Ou d’accéder à des comptes bancaires. Ou encore de constituer des identités complètes à des fins d’usurpation.

Capture écran The Real Deal -Même si ces données volées ne sont pas « fraiches », elles peuvent causer beaucoup de dégâts. Car de nombreux d’utilisateurs ne changent jamais leur mot de passe. Pire : ils utilisent toujours le même mot de passe sur plusieurs sites. Or, c’est exactement cela que cherchent les pirates. Les acheteurs potentiels ne sont pas forcément intéressés par LinkedIn, MySpace, Tumblr ou Fling. Pour eux, ces bases ne sont qu’une espèce de matière brute qui, une fois raffinée, permettra de générer encore plus profit. Ainsi, ils vont essayer les identifiants sur plein d’autres sites. Leur espoir est de pouvoir rentrer ainsi sur un compte email pour diffuser du spam ou des malwares. Ou d’accéder à des comptes bancaires. Ou encore de constituer des identités complètes à des fins d’usurpation.

Il suffit de renseigner son adresse email

Pour savoir si vous figurez dans les bases volées, il suffit d’aller surhaveibeenpwned.com ou leakedsource.com. Ces sites sont gérés par des chercheurs en sécurité qui récupèrent une copie des bases volées et les rendent interrogeables. Sur haveibeenpwned.com, il suffit d’entrer un nom d'utilisateur ou une adresse email pour savoir si l’on figure dans une des bases volées. Sur leakedsource.com, on peut également effectuer une recherche à partir du numéro de téléphone ou d'une adresse IP.

Captures d'écran de haveibeenpwned.com et leakedsource.com -Si le résultat est positif, vous devez immédiatement changer votre mot de passe sur le site concerné, ainsi que sur tous les autres sites où vous avez utilisé le même mot de passe.

Captures d'écran de haveibeenpwned.com et leakedsource.com -Si le résultat est positif, vous devez immédiatement changer votre mot de passe sur le site concerné, ainsi que sur tous les autres sites où vous avez utilisé le même mot de passe.

Pour choisir un bon mot de passe, évitez les noms communs, même s’ils sont séparés par des chiffres ou des caractères spéciaux (exemple : mon45toutou$). Ils ne sont pas assez forts et peuvent être cassés par force brute.

Le mieux est de choisir un mot de passe totalement aléatoire de 10 caractères ou plus, combinant des lettres, des chiffres et des caractères spéciaux. Evidemment, il est très compliqué de retenir un tel mot de passe. C’est pourquoi nous recommandons l’usage d’un gestionnaire de mot de passe. Il en existe des gratuits (KeePass) et des payants (LastPass, Dashlane, OnePass), et ils proposent tous des outils de génération de mots de passe aléatoires.

**Contenu caché: Cliquez sur Thanks pour afficher. **

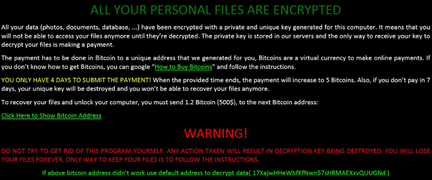

- ZCryptor : un ransomware se propage tel un ver

- Microsoft sonne l'alerte au sujet d'un nouveau type de ransomware qui adopte le comportement d'un ver informatique pour se répandre.

La firme de Redmond a publié une alerte pour les utilisateurs de Windows afin de les prévenir de l'existence d'un nouveau type de ransomware. Identifié en tant que ZCryptor, ce ransomware est diffusé par le biais d'emails de spam, des macros pour Office ou de faux fichiers d'installation pour Flash Player.

Après infection, ZCryptor se dépatouille pour être exécuté au démarrage. Grâce à un fichier HTML, il va afficher une demande de rançon de 1,2 bitcoin (plus de 500 €) pour retrouver l'accès à des fichiers qui auront été chiffrés et dotés d'une extension .zcrypt. Le spectre des types de fichiers affectés est assez large. À défaut de paiement dans les quatre jours, la rançon passe à 5 bitcoins (plus de 2 000 €).

Du très classique pour un ransomware mais l'originalité de ZCryptor et qu'il se prend pour un ver informatique. Il a ainsi la capacité de se propager sur d'autres systèmes via des supports amovibles ainsi que des disques réseau. Une action notamment possible grâce à un fichier autorun.inf malveillant.

Trend Micro confirme le comportement de ver informatique pour ZCryptor. Un des rares ransomwares à être capable de se diffuser par lui-même. " Il laisse une copie de lui-même dans des disques amovibles, rendant à risque l'utilisation de périphériques USB. "

C'est donc une autre mauvaise nouvelle dans le domaine des ransomwares, même si la menace ZCryptor semble parfaitement identifiée.

**Contenu caché: Cliquez sur Thanks pour afficher. **

XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

02/06/2016, 19h25 #67HP, Acer, Asus, Dell,… leurs logiciels préinstallés ouvrent la porte aux pirates

DR

Les logiciels de mises à jour des principales marques informatiques sont parsemés de failles de sécurité permettant l’exécution de code arbitraire à distance.

Ceux qui se rappellent des scandales Lenovo Superfish et eDellRoot le savent bien : les logiciels préinstallés par les constructeurs informatiques ne sont pas forcément d’une sécurité à toute épreuve. Dans ces deux cas emblématiques, des chercheurs avaient trouvés des certificats de sécurité bidon permettant de réaliser des attaques par interception.

Mais en réalité, il ne s’agissait que de la partie émergée de l’iceberg. Trois autres chercheurs de la société Duo Labs viennent de se pencher sur les outils de mise à jour des fournisseurs. Ils portent des noms rassurants comme « Dell Update », « Acer Care Center » ou « Lenovo Solution Center ». Ils sont particulièrement critiques car ils permettent de télécharger et exécuter des programmes.

Les chercheurs ont analysés une dizaine d’ordinateurs à travers cinq marques : Dell, HP, Asus, Acer et Lenovo. Le résultat est affligeant. Ils ont trouvé une douzaine de failles et chaque fabricant comptait au moins une vulnérabilité permettant l’exécution de code arbitraire à distance au moyen d’une attaque par interception. Pour peu qu’un pirate arrive à se mettre sur le même réseau que vous, vous êtes donc cuits. Dans certains cas, l’attaque est même plutôt triviale.

Toutes ces failles sont liées à des mauvaises pratiques dans le processus de mise à jour implémenté. Celui-ci se fait toujours en deux étapes : la transmission d’un fichier « manifeste » qui indique à la machine les fichiers à télécharger et le téléchargement des mises à jour proprement dit. Pour faire cela en toute sécurité, il faut que les échanges ses fassent de manière chiffrée (TLS) et que le manifeste et les mises à jour soient signés. Or, parmi les huit logiciels de mise à jour rencontrés, un seul applique toutes ces mesures de sécurité : Lenovo Solution Center. Malheureusement, la marque chinoise dispose également d’un autre logiciel de mise à jour où aucune sécurité n’est implémentée (Lenovo UpdateAgent). C’est également le cas pour Asus et Acer.

Toutes ces failles sont liées à des mauvaises pratiques dans le processus de mise à jour implémenté. Celui-ci se fait toujours en deux étapes : la transmission d’un fichier « manifeste » qui indique à la machine les fichiers à télécharger et le téléchargement des mises à jour proprement dit. Pour faire cela en toute sécurité, il faut que les échanges ses fassent de manière chiffrée (TLS) et que le manifeste et les mises à jour soient signés. Or, parmi les huit logiciels de mise à jour rencontrés, un seul applique toutes ces mesures de sécurité : Lenovo Solution Center. Malheureusement, la marque chinoise dispose également d’un autre logiciel de mise à jour où aucune sécurité n’est implémentée (Lenovo UpdateAgent). C’est également le cas pour Asus et Acer.

Lorsque le manifeste n’est pas signé, ni transmis de manière chiffrée, un pirate peut aisément le modifier à la volée et insérer des logiciels à télécharger. Et quand c’est également le cas pour les mises à jour, c’est open bar : il pourra installer tout ce qu’il veut sur la machine. Seulement sécuriser les mises à jour, comme c’est le cas pour HP, n’est pas suffisant. Certes, un pirate ne pourra alors installer qu’un logiciel signé HP, mais certains d’entre eux permettent justement l’exécution de code arbitraire. Chez Dell, le processus est relativement bien sécurisé, si l’on fait abstraction de l’énormité du certificat bidon eDellRoot.

Lorsque le manifeste n’est pas signé, ni transmis de manière chiffrée, un pirate peut aisément le modifier à la volée et insérer des logiciels à télécharger. Et quand c’est également le cas pour les mises à jour, c’est open bar : il pourra installer tout ce qu’il veut sur la machine. Seulement sécuriser les mises à jour, comme c’est le cas pour HP, n’est pas suffisant. Certes, un pirate ne pourra alors installer qu’un logiciel signé HP, mais certains d’entre eux permettent justement l’exécution de code arbitraire. Chez Dell, le processus est relativement bien sécurisé, si l’on fait abstraction de l’énormité du certificat bidon eDellRoot.

Certaines de ces failles ont depuis été colmatées, notamment chez Dell, HP et Lenovo qui a, depuis la publication du rapport, recommandé la désinstallation pure et simple de certains logiciels comme le Lenovo Accelerator Application. Chez Asus et Acer, en revanche, c’est silence radio.

**Contenu caché: Cliquez sur Thanks pour afficher. **

XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

16/06/2016, 19h03 #68Le piratage s’invite dans la primaire américaine

Le piratage s’invite dans la primaire américaine

Sécurité : Le Democratic National Comittee aurait été victime d’un piratage. Plusieurs documents appartenant au parti démocrate américain ont été publiés sur le web par un pirate répondant au pseudonyme de Guccifer 2.0.

Alors que la phase des primaires touche à son terme pour les deux principaux partis, un piratage vient chambouler le parti démocrate. Dans un article publié mercredi, le Washington Post annonçait ainsi que le Democratic National Comitee (DNC), l’organisme dirigeant du parti démocrate, avait été victime d’une cyberattaque et que plusieurs documents internes avaient été exfiltrés par les assaillants. Le DNC expliquait que les attaquants avaient ainsi pu avoir accès à de nombreuses informations confidentielles telles que les mails échangés par les utilisateurs ainsi que les bases de données et documents utilisés pour les recherches sur les candidats de l’opposition, notamment Donald Trump.

Le DNC précisait néanmoins en début de semaine qu’aucune information « sensible » n’avait été dérobée et que les attaquants n’avaient pas eu accès aux informations financières du parti.

L’article du Washington Post attribuait l’attaque à des cyberattaquants russes. Le quotidien américain s’appuyait pour cela sur les premières conclusions tirées par la firme de cybersécurité Crowdstrike, chargée d’enquêter sur la cyberattaque. Dans un communiqué publié mercredi, Crowdstrike expliquait en effet avoir reconnu des méthodes employées par deux acteurs connus de la cybercriminalité, baptisés Cozy Bear et Fancy Bear. Ces groupes avaient déjà été identifiés comme étant à l’origine d’attaques visant les ordinateurs de la maison blanche ainsi que plusieurs autres cibles à travers le monde.

Jugements hâtifs?

Mais sur un site Wordpress, un internaute revendiquant être l’origine de l’attaque est venu contester ces premières informations. L’internaute utilise le pseudo de Guccifer 2.0, en lien avec le cybercriminel roumain actuellement en attente de procès pour plusieurs piratages aux US et en Roumanie. Celui-ci conteste avoir agi en lien avec un groupe de cybercriminels reconnu et explique avoir pénétré le réseau du DNC seul. Une tâche qu’il qualifie « d’extrêmement facile », ajoutant que « n’importe quel autre hacker pourrait en avoir fait autant. »

Sur le site, le Guccifer 2.0 conteste également les déclarations du DNC et publie plusieurs documents listant les principaux donneurs financiers du Parti. « Je suis resté pendant plus d’un an et demi dans le réseau du DNC, vous ne pensiez quand même pas que j’avais simplement sauvegardé deux documents ? » explique le hacker dans son message. Guccifer 2.0 explique que les documents volés ont été transmis à Wikileaks, qui se chargera de les publier à l’avenir.

Le parti démocrate a refusé de commenter l’information et ne confirme pas l’authenticité des documents publiés par Guccifer 2.0. Mais ceux-ci, notamment les documents de recherche sur Donald Trump, semblent inédits et particulièrement fouillés, ce qui écarte la possibilité de faux documents sans l'éliminer totalement. Crowdstrike de son côté explique dans un communiqué s’en tenir à son analyse initiale et évoque « une campagne de désinformation » de la part des cyberattaquants Russes.

Hillary Clinton avait déjà été sous le feu des critiques pour ses libertés prises avec sa messagerie en tant que ministre des Affaires étrangères, mais il semblerait que le parti démocrate ne soit pas encore sorti des controverses autour de la cybersécurité.

**Contenu caché: Cliquez sur Thanks pour afficher. **

XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

20/06/2016, 16h28 #69L'ex-PDG de Twitter, Dick Costolo, victime d'un piratage

Hier, l'ancien PDG de Twitter , Dick Costolo, a vu ses comptes Twitter et Pinterest piratés.

Trois messages ont ainsi été envoyés par le groupe de hackers OurMine depuis son compte personnel, rapporte CNBC .

Sur son compte Pinterest, les internautes pouvaient découvrir une image du groupe en question.

Dans la soirée, Dick Costolo a expliqué que les pirates n'avaient pas eu directement accès à son compte, mais à un service tiers.

Au début du mois, Mark Zuckerberg , le cofondateur et directeur général de Facebook, avait dû sécuriser ses comptes Twitter et Pinterest après le piratage de ces derniers.

Des pirates informatiques avaient prétendu en avoir pris le contrôle.

**Contenu caché: Cliquez sur Thanks pour afficher. **XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

21/06/2016, 18h04 #70Attention, les logiciels de rançon ont plus que jamais le vent en poupe

Les utilisateurs de smartphone sont de plus en plus en ligne de mire des cybercriminels. Sur les plateformes mobiles, les attaques sont en croissance de 5 à 6 %.

CryptoWall, TeslaCrypt,Petya, Ransom32, Locky, Jigsaw… Semaine après semaine, les campagnes de "ransomwares" se succèdent et rien ne semble devoir les arrêter. Parmi les derniers spécimens détectés: "RAA", un logiciel de rançonnage entièrement écrit en Javascript et particulièrement virulent. Mais le mode opératoire reste toujours plus ou moins le même. Le logiciel malveillant arrive par email dans une pièce jointe. Si celle-ci est exécutée, tout ou partie des données de l'ordinateur sont chiffrées. La victime est alors invitée à payer une rançon de plusieurs centaines d'euros (voire plusieurs milliers d'euros, quand c'est une entreprise).

Selon Avast, éditeur de l'antivirus éponyme, cette tendance devrait encore durer au moins un an ou deux. "Pour les cybercriminels, les ransomwares sont un moyen facile et peu cher pour se faire de l'argent, car c'est difficile à supprimer, et la plupart des victimes finissent par payer pour récupérer leurs données", explique Ondrej Vlcek, directeur opérationnel d’Avast. Bref, c'est lucratif et sans risque.

La solution: faire des sauvegardes régulières

Cette vague de malveillance pourrait d'ailleurs se transformer en raz-de-marée, car les auteurs de ces logiciels cherche de plus en plus à cibler les smartphones qui, on le sait, contiennent des données particulièrement sensibles et personnelles. Chez Avast, plus de 200.000 utilisateurs ont été confrontés à un ransomware sur leur appareil mobile en 2015. "Nous constatons une croissance de 5 à 6 % entre le début 2015 et le début 2016", souligne Ondrej Vlcek.

Un bon moyen pour se protéger des ransomwares est de ne pas ouvrir les pièces jointes de personnes que vous ne connaissez pas et, surtout, de faire régulièrement une sauvegarde de vos données sur un disque de stockage qui n'est pas connecté en permanence avec l'ordinateur. En effet, certains ransomwares sont capables de détecter la présence d'un disque et en profite pour le chiffrer aussi.

**Contenu caché: Cliquez sur Thanks pour afficher. **

Pourquoi les banques françaises sont vulnérables aux cyberattaques.

Pour la Banque de France, plusieurs incidents récents de grande ampleur montrent le caractère de plus en plus sophistiqué de ces attaques informatiques et l’importance des risques associés. -creative commons-Wikimedia**Contenu caché: Cliquez sur Thanks pour afficher. **

La Banque de France estime "urgent" que les dirigeants des groupes bancaires français prennent la mesure des risques en matière de cybersécurité. Elle les incite à renforcer l'arsenal de leurs sociétés contre les attaques informatiques.

Le système financier français est-il à la merci d'ennemis aussi invisibles que redoutables, incarnés par les pirates informatiques? Dans son rapport d'évaluation des risques et vulnérabilités du système français. La Banque de France tire la sonnette d'alarme. "La dépendance du secteur bancaire à l’informatique et le mouvement d’externalisation de fonctions sensibles le rendent plus vulnérable aux risques opérationnels, et notamment aux cyberattaques" estime la banque centrale française.

Son rapport invoque "plusieurs incidents informatiques récents de grande ampleur montrant le caractère de plus en plus sophistiqué de ces attaques et l’importance des risques associés" tel celui ayant affecté en début d'année, le réseau interbancaire Swift, pourtant ultrasécurisé (cf encadré ci-dessous).

Les banques elles-mêmes sont conscientes de la menace qui les guette. La Société Générale indique que "la volumétrie des attaques qui visent le groupe est multipliée chaque année par deux à dix fois le volume de l’année précédente".

Mais, pour la Banque de France, ce sont les directions générales des institutions françaises qu'il faut encore convaincre de renforcer leur arsenal contre les cyberattaques.

La BCE va jouer au gendarme

"Il devient urgent que les dirigeants de banques prennent la pleine mesure des risques en matière de cybersécurité et que les dispositifs de sécurité soient renforcés. La sensibilisation des dirigeants est primordiale afin qu’ils intègrent ces risques dans la stratégie d’entreprise et allouent les budgets nécessaires à la mise en place de dispositifs visant à réduire les risques liés à la cybersécurité" explique le rapport de la Banque de France.

Elle incite fortement les banques françaises à adapter leur dispositif de sécurité informatique en profondeur. Outre la supervision adéquate des prestations qu'elles confient à des prestataires (développement d'applications, centre d'appels), elles sont invitées à tester des plans d’urgence, leur permettant de poursuivre leur activité bancaire, en cas d'attaques informatiques de grande ampleur.

Comme si cela n'était pas suffisant, la banque de France prévient que la BCE va jouer au "gendarme" chargé de vérifier le niveau de sécurité des systèmes informatiques. La banque centrale européenne a diligenté des missions sur la cybersécurité depuis début 2015, dont plusieurs dans des groupes français. La BCE a aussi initié en février 2016 la collecte d’incidents de cybersécurité significatifs auprès de quelques banques et prévoit d’étendre ce dispositif à tous les établissements significatifs en 2017.

Le cas d'école du piratage du réseau interbancaire Swift

Alors qu'environ 2,5 milliards d’ordres de paiement transitent annuellement via le réseau Swift, qui compte 9.600 banques, le transfert frauduleux de 81 millions de dollars au détriment de la Banque centrale du Bangladesh en février 2016, a constitué une première alerte de grande ampleur. Cette perte a été rendue possible par l’envoi d’ordres de transfert via le réseau Swift.

Cette attaque informatique a profité de la vulnérabilité de certains équipements de la banque connectée localement au réseau Swift. Selon la Banque de France, cet incident met en évidence plusieurs points faibles :

-la sous-estimation des risques par les dirigeants,

-un système d’information insuffisamment sécurisé, en particulier une gestion inadéquate des droits d’accès des administrateurs des systèmes,

-des dispositifs de contrôle défaillants.

**Contenu caché: Cliquez sur Thanks pour afficher. **

XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

Répondre avec citation

Répondre avec citation