source : Etats-Unis. Un hacker divulgue les identités de 20 000 agents du FBI

Un hacker a publié, dimanche, les données personnelles de 20 000 employés du FBI. Il assure également détenir 200 gigabytes de fichiers du département de la Justice.

Les noms, les fonctions et les coordonnées de quelque 30 000 employés du Bureau fédéral d'enquête (FBI) et du département de la Sécurité intérieure américaine ont été volés et mis en ligne, ce dimanche soir.

L'accès à un fichier crypté partagé sur Twitter

Dès le coup d'envoi du match du Super Bowl, dixit Les Échos, un cyberpirate, qui avait copieusement pioché dans les serveurs des services du gouvernement américain, a publié les informations relatives à 20 000 agents du FBI (parmi lesquels environ 1 000 œuvrent dans les services de renseignements) et de 9 000 employés du département de la Sécurité intérieure (DHS).

Le site américain Motherboard a pu constater « que plusieurs de ces coordonnées sont exactes ». L'accès à un fichier crypté contenant le listing a notamment été partagé sur Twitter, accompagné du hashtag #FreePalestine et commence par « c’est pour la Palestine, Ramallah, la Bande de Gaza. C’est pour l’enfant qui cherche une réponse ».

La liste a également été publiée partiellement sur CryptoBin. Pour y accéder, il suffisait, hier, de rentrer un mot de passe tout simplement renseigné par le présumé hacker sur son compte Twitter.

Une enquête du département de la Justice

À noter que le hacker a assuré détenir également 200 gigabytes de fichiers provenant du département de la Justice, qui contiendraient, selon ses dires, des emails militaires et des numéros de cartes de crédit.

De son côté, dans un communiqué, un porte-parole du département de la Justice a affirmé, ce mardi, que « cet accès non-autorisé fait l’objet d’une enquête ». Et malgré les données personnelles publiées, il a assuré qu'il n'y avait « aucune indication à ce stade montrant qu’il y a eu la moindre brèche menant vers une information personnelle sensible ».

Affichage des résultats 41 à 50 sur 71

Discussion: Menaces sur le réseau -Securité informatique

-

09/02/2016, 17h45 #41

Adwind : l’omniprésente « killer app » du cybercrime monte en puissance

Ce malware Java renaît de ses cendres et frappe encore plus fort qu’avant. Tous les secteurs économiques sont touchés. Et pourtant, ce n'est l'oeuvre que d'une seule personne.

Plus de 68 000 personnes ou organisations infectées ces six derniers mois, plus de 1 800 utilisateurs décomptés dans les forums pour cybercriminels. Il n’y a pas de doute : Adwind est la nouvelle « killer app » du cybercrime.

Disponible clé en main sous la forme de malware-as-a-service, ce logiciel d’espionnage forme - avec toutes ses variantes - l’une des plus importantes plates-formes malicieuses en activité à ce jour. C’est la conclusion à laquelle sont arrivés les chercheurs en sécurité de Kaspersky, qui viennent de présenter une étude complète sur ce malware, à l’occasion de la conférence Security Analyst Summit.

Ce succès a mis des années à se construire. Adwind existe depuis 2012 et a connu de nombreuses modifications et de changements de noms. On le retrouve notamment sous les appellations Frutas, Unrecom ou AlienSpy, qui était la dernière version avant qu’elle soit épinglée par la société Fidelis en avril 2015, infligeant un sérieux coup à ce business illégal.

Mais le reflux n’a été que de courte durée. Fin 2015, les chercheurs de Kaspersky détectent une nouvelle variante encore plus virulente, en bloquant un email piégé envoyé à une banque singapourienne. En menant l’enquête, les limiers de Kaspersky découvrent rapidement deux cent autres courriels piégés de la même façon. Pas de de doute : Adwind est de retour, cette fois sous encore un autre nom: « JSocket ». Et selon l’éditeur, la vague d’attaques actuelle est sans précédent.

Kaspersky -

Kaspersky -

Ce qui rend ce logiciel si attirant, c’est qu’il est écrit en Java. Il est donc parfaitement « cross platform » et fonctionne aussi bien sur Windows, OS X, Linux que sur Android. Plutôt pratique pour un pirate qui cherche à rentabiliser au mieux son action. Côté fonctionnalités, c’est également l’opulence : keylogger, capture d’écrans à distance, enregistrement audio/photo/vidéo, transfert de fichiers, collecte d’informations techniques, vol d’adresses Bitcoin, vol de certificats VPN, etc.

Pour l’utiliser, il suffit de s’inscrire et de payer. Le logiciel est commercialisé sous forme de service. Les développeurs opèrent à découvert. Leur site est accessible sur Internet, pas besoin de passer par Tor. Il existe même une chaine YouTube. Plusieurs formules d’abonnement sont disponibles, allant de 25 dollars pour 15 jours d’utilisation (« Basic ») à 300 dollars pour un an (« Ultimate »). Quand l’abonnement est écoulé, le pirate n’a plus aucun contrôle sur les machines infectées.

même d’un scanner antivirus embarquant 23 moteurs différents, permettant au pirate de savoir si sa version est détectable ou non.

On pourrait se dire que pour se protéger, il suffit de désinstaller Java de sa machine. Erreur: parmi les nombreuses options proposées figure également un « downloader » capable d’installer Java et même de façon persistante. Bref, Adwind est un véritable couteau suisse pour l’espionnage et le vol de données, c’est pourquoi on le rencontre dans presque tous les secteurs économiques et dans beaucoup de pays de la planète. Au total, plus de 400 000 personnes ou organisations ont été infectées entre 2013 et début 2016 par Adwind et ses différentes variantes.

Kaspersky -

Kaspersky -

Facile à utiliser, Adwind attire des criminels d’horizons assez divers : petits cyberescrocs qui veulent monter en compétence, compétiteurs peu scrupuleux, cybermercenaires, particuliers indélicats qui espionnent leurs voisins, etc. « Le criminel qui a attaqué la banque singapourienne était loin d’être un hacker professionnel, et nous pensons que c’est le cas pour la plupart des clients d’Adwind », souligne Aleksandr Gostev, expert sécurité en chef chez Kaspersky. Une forme de démocratisation du cybercrime qui est plutôt inquiétante. « Beaucoup de clients se trouvent, en particulier, au Nigeria qui cherchent à renouveler leur méthodes d'arnaques », ajoute M. Gostev.

Mais le plus surprenant: selon Kaspersky, cette plateforme de malware est l’oeuvre d’une seule personne, très probablement un développeur mexicain âgé entre 22 et 30 ans. C’est en tous les cas ce que révèle les éléments de langages et les dates de compilation trouvés dans les exemplaires de ce malware. « Cet homme est un très bon développeur. Il a créé un business profitable qui génère environ 200000 dollars par an », estime M. Gostev. Et visiblement, il n’est pas du tout gêné par les forces de l’ordre de son paysXIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

-

10/02/2016, 16h32 #42

Etats-Unis. Un hacker divulgue les identités de 20 000 agents du FBI

-

15/02/2016, 14h19 #43

Torrents Time : ce plug-in est-il dangereux ?

Sécurité : L'extension qui permet de streamer des Torrents au sein de son navigateur est bien pratique mais elle peut être à la source d'attaques et de fuites de données.

Torrents Time, le plugin permettant de lire dans le navigateur des fichiers torrent connaît un succès planétaire, surtout depuis qu'il est intégré nativement à des plates-formes comme Pirate Bay. Mais outre le fait de s'attirer les foudres des ayants-droit, le plug-in semble être également une source de danger.

Selon plusieurs spécialistes qui l'ont décortiqué Torrents Time serait truffé de failles de sécurité. Selon Andrew Sampson, une simple ligne de code en Javascript permettrait à n'importe quel site de pousser n'importe quel fichier sur la machine d'un utilisateur équipé de ce plug-in. Il serait également très simple d'espionner les activités de l'utilisateur, notamment ce qu'il télécharge et à partir de quel navigateur.

Last but not least, les sites comme Pirate Bay qui ont installé sur toutes leurs pages Torrents Time seraient vulnérables à des attaques de type XSS (Cross site scripting).

Sur Torrent Freak, les développeurs de Torrents Time tentent de défendre leur création mais visiblement, les trous de sécurité sont bel et bien présents. Méfiance donc.

Sujet fusionné.

Dernière modification par zadhand ; 15/02/2016 à 16h33.

-

18/02/2016, 16h30 #44

Les hackers menacent les sites fédéraux suite au suicide de Madison

Les hackers menacent les sites fédéraux suite au suicide de Madison_18/02/16 - 18h03

Le groupe de hackers Downsec Belgium exige jeudi des résultats dans l'affaire Madison Wintgens, une adolescente de Herstal qui se serait suicidée à la suite d'insultes incessantes sur les réseaux sociaux, sous peine de faire "tomber pendant plusieurs heures deux sites ministériels". Ces activistes s'en étaient déjà pris mardi au serveur de la Fédération Wallonie-Bruxelles et au site de la ministre de l'Enseignement, Joëlle Milquet, dont ils déplorent "l'inaction" face au décès de l'adolescente.

Dans une vidéo YouTube, les pirates informatiques exigent la publication d'un communiqué de la justice sur l'évolution de l'enquête concernant Madison Wintgens. Si tel n'est pas le cas pour vendredi à 9h00, Downsec Belgium s'en prendra à deux sites ministériels.

Les hackers demandent également au gouvernement de "faire le ménage" parmi ses ministres et visent explicitement Joëlle Milquet. Le SPF Technologie de l'information et de la communication est au courant de la menace et en alerte, a indiqué sa porte-parole à l'agence Belga. Downsec Belgium s'en était déjà notamment pris aux sites de la Région wallonne et du Comité R. Il s'agissait d'attaques par déni de service, à savoir l'envoi massif de requêtes à un site pour le saturer.

Plus récemment, les hackers ont visé de la même manière le serveur du site enseignement.be, également dans le cadre de l'affaire Madison. Etnic, le gestionnaire de l'outil informatique pour les services de la Fédération Wallonie-Bruxelles, va déposer plainte concernant cette attaque. L'entreprise précise que le site des inscriptions en première secondaire n'a lui pas été touché.

"Ce sont nos pare-feu qui ont souffert", explique un administrateur. "Nous avons pu isoler le serveur d'enseignement.be mardi vers 14h00 et rouvrir les autres. L'attaque s'est poursuivie jusqu'à mercredi en fin de matinée. Nous avons pris des dispositions techniques et finalement pu rouvrir le serveur concerné vers 14h45. C'est malgré tout râlant car nous sommes sur le point de recruter un technicien capable d'installer un dispositif qui protège de ce type d'attaque. Néanmoins, nous estimons que Belnet, en tant que fournisseur d'accès, n'a pas joué son rôle. Lorsqu'il voit arriver des centaines de requêtes sur un site comme enseignement.be, il se doit de les arrêter."

Belnet se dit "toujours vigilant" quant à de possibles attaques et donc informé de la menace sur des sites ministériels. "Nous disposons de procédures techniques pour bloquer ce genre d'attaque", assure le provider des services publics, sans faire davantage de commentaires.

Sujet déplace et fusionné.

Dernière modification par zadhand ; 18/02/2016 à 17h01.

demo geant 2500 hd new__demo T 800 tiger full hd__vu+__dreambox

-

19/02/2016, 23h14 #45

Une faille critique dans Linux permet le piratage d'une machine à distance

Les ordinateurs peuvent être piégés par l’intermédiaire du système de résolution DNS. Mais pour les particuliers, le risque est assez limité.

Google et Red Hat ont découvert une faille critique dans une des librairies de base de Linux, à savoir GNU C Library (glibc). Les chercheurs en sécurité ont trouvé un dépassement de tampon mémoire dans l’une des fonctions relatives à la résolution DNS (« getaddrinfo »). Lorsque le système effectue une requête DNS, un attaquant pourrait utiliser cette faille pour renvoyer une réponse piégée permettant l’exécution de code arbitraire. En d’autres termes, cette faille permet de pirater les machines Linux à distance.

Heureusement, un patch est disponible et il est d’ores et déjà implémenté dans une série de distributions telles que Red Hat, Ubuntu ou Debian. Reste, comme toujours, le problème des objets connectés qui s’appuient très souvent sur un Linux pour fonctionner. Il n’y pas d’autres solutions que d’attendre la mise à disposition d’une mise à jour du firmware.

Il ne faut pas paniquer pour autant. Beaucoup d’objets connectés n’utilisent pas glibc mais sa variante uclibc, plus légère et non vulnérable. Et même si l’appareil utilise glibc, le risque n’est pas le même dans tous les cas. Pour exploiter cette faille, il faut déjà que le système fasse des requêtes DNS, ce qui n’est pas forcément le cas d’un disque dur en réseau par exemple.

Et même si votre appareil sous Linux effectue des requêtes DNS, encore faut-il qu’elles atterrissent sur une machine contrôlée par l’adversaire. Autre possibilité : l’attaquant dispose d’un accès au réseau (Wi-Fi par exemple) et intercepte la requête pour renvoyer sa réponse piégée. Dans les deux cas, ce n’est pas forcément évident à réaliser. Pour les particuliers, le risque est donc globalement assez limité.XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

-

01/03/2016, 20h28 #46

Près de 350 applis malveillantes déguisées découvertes sur le Play Store

Des chercheurs en sécurité informatique ont identifié des centaines d'applications, dont de fausses copies de GTA, contenant un cheval de Troie.

Télécharger des applications depuis le Google Play Store n'est pas forcément un gage de sécurité, selon des chercheurs de l'entreprise de sécurité informatique ESET. Lukas Stefanko, employé de la firme, a publié une liste de près de 350 applications qui ont été disponibles sur le portail d'applications Android durant les sept derniers mois. Toutes ont en commun de cacher un virus de type Trojan qui s'installe et prend le contrôle du smartphone afin de permettre aux cybercriminels de gagner de l'argent sur le dos de l'utilisateur piégé.

Le principe de fonctionnement est plutôt simple. Une fois le logiciel malveillant installé, il ouvre discrètement un navigateur en toile de fond. L'appareil se connecte alors à des sites - en général pornographiques - et clique automatiquement sur les bannières de publicité. Les revenus générés profitent ensuite aux auteurs de l'application malveillante.

Pour ESET, le problème n'est pas nouveau mais semble s'intensifier depuis un an. Selon l'entreprise, une dizaine d'applications malveillantes passerait à travers les contrôles de sécurité de Google chaque semaine. Surtout, elles ressemblent souvent à des logiciels ou jeux bien connus du grand public.

Depuis août dernier, on compte ainsi 75 applications dont le titre était en rapport avec le jeu GTA (dont 19 dénommées GTA Vice City Free). Avec en prime des icônes visuellement très proches de l'originale. Pour l'utilisateur, il y a cependant plusieurs moyens de ne pas se faire prendre au piège.

ESET - De fausses applications GTA

Comme le rappelle Lukas Stefanko, la solution se trouve généralement dans la note des utilisateurs, évidemment très basse lorsqu'il s'agit d'une "fausse" application. Par ailleurs, les jeux ou logiciels les plus téléchargés bénéficient souvent de la mention "super développeur", qui permet de s'assurer que le contenu est totalement sans risque. Enfin, il vaut mieux toujours se rappeler que trouver gratuitement un jeu valant une dizaine d'euros est un peu trop beau pour être vrai.XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

-

03/03/2016, 15h43 #47

Mots de passe : l'étonnant dictionnaire des hackers

Lorsqu'ils scannent l'Internet en toute discrétion à la recherche de proies, les attaquants s'appuient préférentiellement sur une liste de mots de passe qui n'est pas tout à fait celle attendue.

Le projet Heisenberg de la société de sécurité Rapid7 est un ensemble de pots de miel (honeypots) déployés à l'échelle mondiale. Ils sont dits à faible interaction dans la mesure où ils se contentent d'émuler les poignées de main pour l'authentification de plusieurs protocoles et rien de plus.

Les pots de miel s'appuient sur des adresses IP qui ne sont pas publiques. A priori, une tentative de connexion non sollicitée à l'un d'eux est le fruit d'une attaque qui passe en revue une large gamme d'adresses IP. Dans une étude, Rapid7 se concentre en particulier sur les tentatives avec le protocole RDP (Remote Desktop Protocol).

Collectés sur une période allant de mars 2015 à février 2016, les logs de ces honeypots fournissent une idée de ce que les attaques opportunistes utilisent pour tester des systèmes de points de vente basés sur Windows mais aussi des ordinateurs compromis s'appuyant sur RDP pour des services de Bureau à distance.

Quelque 221 2030 tentatives de connexion différentes ont été enregistrées depuis 5 076 adresses IP distinctes à travers 119 pays dont la plupart en Chine (39,9 %) et aux États-Unis (24,9 %). Elles ont eu recours à 1 806 noms d'utilisateur et 3 969 mots de passe différents pour donc des attaques par force brute et avec dictionnaire.

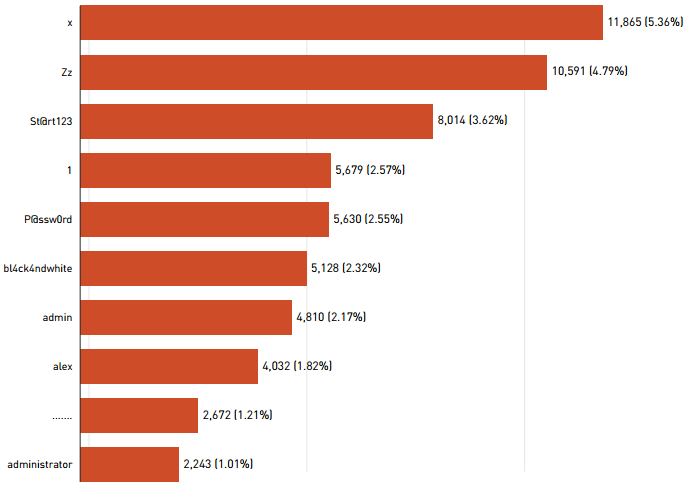

Le Top 10 des mots de passe testés ne fait pas apparaître 12345 et password qui sont souvent pointés du doigt mais des sésames encore plus faibles tels que x, Zz, 1. Nec plus ultra : " ...... ". Cela en dit long sur ce que pensent les hackers des pratiques en matière de mots de passe… On trouvera également dans le Top 10 ci-dessous des mots de passe comme St@rt123, P@ssw0rd et admin.

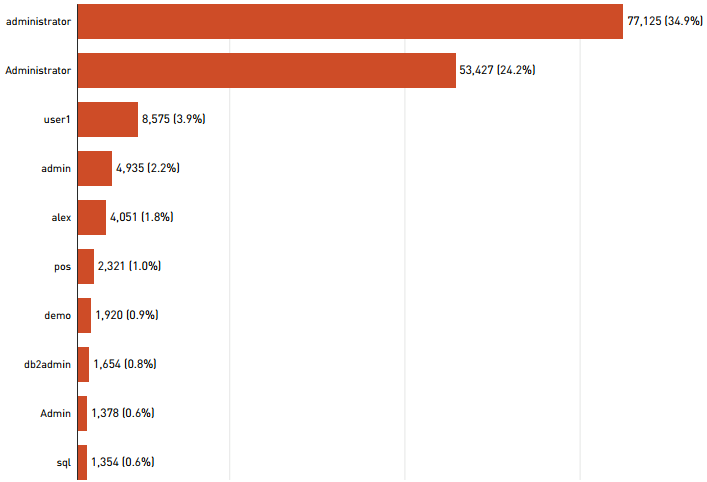

Pour les noms d'utilisateur, moins de surprise avec administrator, user1 ou encore admin. Les attaquants semblent dès lors particulièrement en quête d'une intrusion dans des points de vente et bases de données.

À titre indicatif, la combinaison d'identifiants la plus testée est le nom d'utilisateur " administrator " avec le mot de passe " x ".

Bonsoir ; svp appliquez vous j'ai remarqué que vous balancez n'importe ou pourquoi je me démerde

à créer des sujets ,c'est pour chaque discussion se mette à sa place

et dorénavant je ne ferai plus votre travail dont le forum ou je suis responsable.

Et de ce fait votre poste est fusionné.

Bon courage.

Dernière modification par zadhand ; 03/03/2016 à 16h03.

-

11/03/2016, 16h29 #48

Piratage de boite e-mail

Un beau jour, vous recevez un e-mail d’une de vos connaissances, qui se trouve en difficulté lors d’un voyage et vous demande une aide financière. Il pourrait bien s’agir d’une arnaque suite à un piratage de boite e-mail

Un piratage de boite e-mail n’est pas, contrairement aux autres arnaques par e-mail, une demande d’argent venant d’un quasi-inconnu ou d’une personne rencontrée virtuellement, il y a peu, sur un site de rencontre. C’est bien un ami, un membre de famille, un collègue qui vous envoie un appel à l’aide par e-mail, suite à un problème lors d’un déplacement.

Bizarre, vous ne saviez pas que cette personne était en déplacement. Mais comme il s’agit bien d’une personne que vous connaissez depuis longtemps, vous croyez qu’il n’y a pas de risque. Et pourtant, c’est bien une arnaque. Votre contact a été victime d’un piratage de boite e-mail.

En réalité, un escroc a auparavant procédé à ce qu’on appelle un piratage de boite e-mail de cette personne. Puis, le pirate a envoyé un message à tous les contacts en se faisant passer pour la personne en question. Ci-dessous un exemple de courriel :

« Bonjour,piratage de boite e-mail

Dis moi, Où es tu actuellement ? J’espère ne pas te déranger ?

Je suis en déplacement à Londres et malheureusement j’ai eu un problème ou j’aurais besoin de ton aide

plus précisément une aide financière. C’est très sérieux.

je t’en supplie contactes moi par mail,c’est urgent et vraiment très délicat.

J’attends ta réponse avec impatience, car au moment ou je t écris, j’ai les larmes aux yeux.

Je suis en attente de te lire.

Bien cordialement«

Si vous mordez à l’hameçon, l’usurpateur vous demandera de l’argent par Western Union ou autres services d’envoi d’argent à distance.

Le meilleur moyen de prévenir cette tentative d’escroquerie est de téléphoner à ladite personne. Elle vous révèlera le plus souvent n’avoir pas bougé de chez elle. Mais si jamais la personne est injoignable pour une raison quelconque, cela renforcera la possibilité qu’il lui soit vraiment arrivé un problème et l’arnaque a des chances de réussir. D’autant plus que, s’agissant d’un proche, on n’hésite moins à intervenir en cas de besoin.

Merci à AF pour l’exemple de courriel reçu dans le cadre d’un piratage de boite e-mail.

Sujet fusionné.

Dernière modification par zadhand ; 11/03/2016 à 17h33.

-

04/04/2016, 19h08 #49

Petya, le ransomware qui bloque complètement votre ordinateur

Ce malware infecte les départements des ressources humaines des entreprises en se faisant passer pour une candidature spontanée. L’utilisateur ne peut plus accéder à son ordinateur dès lors qu’il a été infecté.

Une nouvelle variété de ransomware vient d’être détectée par plusieurs chercheurs en sécurité. Baptisé « Petya », il ne contente pas de chiffrer les données personnelles, mais bloque carrément l’accès à l’ordinateur. L’utilisateur ne peut plus lancer Windows sauf, évidemment, s’il paye une rançon d’environ un bitcoin (soit 367 euros). Les pirates semblent cibler surtout les entreprises. Le malware arrive au travers d’un email envoyé aux départements des ressources humaines. Voici un exemple rédigé en allemand.

GData -

GData - Gdata -

Gdata -

Le message a l’air d’une candidature spontanée avec, à la fin, un lien Dropbox sur lequel le destinataire pourra télécharger le CV. Ce dernier est en réalité un exécutable malveillant qui va infecter l’ordinateur en deux phases, comme l’explique la chercheuse polonaise Hasherezade.

Dans une première phase, Petya va écraser le début du disque et, en particulier, le Master Boot Record (MBR) qui permet à l’ordinateur de démarrer. Parallèlement, il effectue une sauvegarde chiffrée de la table de partitionnement. Le chiffrement n’est pas très complexe : il s’agit simplement d’un codage en XOR. A ce stade, les dégâts ne sont donc pas insurmontables. L’utilisateur pourrait extraire les disques de l’ordinateur, les monter au travers d’un autre système d’exploitation (Linux par exemple) et réaliser une copie de sauvegarde complète.

Les choses se compliquent lors de la seconde phase. Après avoir écrasé le MBR, le malware provoque un écran bleu de la mort et un redémarrage de l’ordinateur. S’affiche alors un écran qui simule une vérification de disque (CHKDSK). En réalité, le malware est en train de modifier le système de fichiers de l’ordinateur et de chiffrer partiellement son contenu. Par la suite, une tête de mort est affichée, suivi d’un message qui explique comment payer la rançon. A ce stade, l’accès aux données n’est plus possible, en tous cas pas de manière simple. Contrairement à ce qu’affirme le pirate, « il n’est pas vrai que le disque soit entièrement chiffré. Si nous utilisons des outils d’analyse forensique, nous voyons beaucoup d’éléments valides, dont du texte », souligne Hasherezade.

Gdata -

Gdata - GData -

GData - GData -Le fait que les pirates utilisent Dropbox pour diffuser leur malware est assez malin. D’une part, cela leur évite d’intégrer une pièce jointe dans l’email qui risque d’être détecté par l’antivirus. Dropbox, par ailleurs, est assez connu en entreprise et, surtout, c’est un domaine web qui ne provoque pas de blocage au niveau des pare-feux. C’est un domaine de confiance.

GData -Le fait que les pirates utilisent Dropbox pour diffuser leur malware est assez malin. D’une part, cela leur évite d’intégrer une pièce jointe dans l’email qui risque d’être détecté par l’antivirus. Dropbox, par ailleurs, est assez connu en entreprise et, surtout, c’est un domaine web qui ne provoque pas de blocage au niveau des pare-feux. C’est un domaine de confiance.

« Au-delà de l’utilisation du lien Dropbox, les hackers passent ici sur une technique beaucoup plus efficace de social engineering. Jusqu’à présent, la mode était aux fausses factures à payer. Cette technique ayant perdu en efficacité, grâce aux relais d’information et notamment grâce aux média, la technique de la fausse candidature est excellente. Quoi de plus normal que de recevoir un email avec un document word en pièce jointe pour un email de candidature, ou un CV à télécharger via un lien ? Quoi de plus normal qu’une candidature spontanée de la part d’une personne que l'on ne connaît pas ? De plus, les adresses e-mail qui permettent de postuler dans une entreprise sont souvent disponibles publiquement sur son site web et diffusées à de nombreuses personnes en interne. Il y a fort à parier que nous retrouverons prochainement des vagues de ransomware utilisant cette technique de propagation », explique Florian Coulmier, responsable production et cyber criminalité de Vade Retro Technology.

Un conseil que l’on peut donc donner est de ne jamais télécharger un fichier depuis une source inconnue. Et si cela n’est pas possible, pour des raisons professionnelles comme ici, il faut imaginer un dispositif permettant de télécharger les fichiers de manière sécurisée, par exemple sur une machine dédiée et déconnectée ne comportant pas de données importantes, ou sur une machine virtuelle.

Mise à jour le 4 avril: L'entreprise Dropbox tient à signaler qu'elle a supprimé les liens qui menait vers le malware aussi rapidement que possible et qu'elle prenait cette utilisation abusive de son service très au sérieux. « Une équipe dédiée travaille en continu pour surveiller et prévenir tout usage frauduleux de Dropbox. Bien que ces attaques ne soient pas liées à une faille de sécurité de Dropbox, une enquête est en cours et des procédures ont été mises en place pour faire cesser ces activités illégales de manière proactive, dès leur apparition. En outre, nous avons dernièrement publié un article sur les conseils à adopter pour garantir la sécurité des utilisateurs sur Internet. »

**Contenu caché: Cliquez sur Thanks pour afficher. **

Et si votre navigateur était bloqué parce que vous vous êtes fait choper en train de pirater ? Cette idée peut vous paraître folle et pourtant elle pourrait bien se concrétiser. Plus précisément, le navigateur de l’utilisateur pratiquant le piratage pourrait être détourné. Explications.

Cette information surprenante, c’est le site Torrentfreak qui nous la révèle. Cette idée de faire participer les géants du web à la lutte contre le piratage a été imaginée par l’entreprise Rightscorp qui est une société liée à l’industrie du divertissement. Le principe est simple : faire participer les créateurs de navigateurs Firefox, Google Chrome, Safari ou encore Edge à lutte contre piratage. Les fournisseurs d’accès à internet seraient aussi de la partie.

Rightscorp aurait donc besoin de l’aide de ces acteurs pour détourner l’usage des navigateurs dès lors qu’ils détectent une pratique illicite sur le web. En fait, il s’agirait de présenter un système de type « ransomware » qui empêcherait donc l’internaute d’utiliser son navigateur le temps qu’il n’aura pas payer une amende aux ayants droit pour piratage de leurs contenus.

Dans ce système de droit d’auteur adaptable, les abonnés reçoivent chaque préavis de règlement directement dans leur navigateur (…) Son implémentation aura besoin de l’accord des fournisseurs d’accès. Nous avons eu des discussions avec plusieurs d’entre eux sur la mise en place de ce système et avons l’intention d’intensifier ces efforts. Ils ont la technologie pour afficher nos avertissements sur les navigateurs de leurs abonnés. – Rightscorp –Rightscorp ne préconise pas un blocage mais immédiat mais un système reposant sur plusieurs avertissements sur une période bien précise. Par exemple un utilsiateur qui aurait téléchargé 10 contenus illégalement en un mois serait sanctionné et ne pourrait alors utiliser son navigateur que s’il paie une amende.

Mais pour y parvenir, la société a également besoin des FAI qui leur fourniront les informations nécessaires pour accéder aux contenus des abonnés comme c’est le cas avec Hadopi. La question de la vie privée se pose alors puisque Rightscorp est une société privée.

Par ailleurs, même si l’idée de Righscorp peut être intéressante, elle sera confrontée à des barrières de taille. D’abord en terme de vie privée, mais également sur le principe même du « ransomware ». Ce système de rançon qui prend l’utilisateur en otage est relativement discutable.

Mais le plus gros problème reste technique. Car si les internautes utilisent un VPN ou s’il modifie les serveurs DNS, il pourra détourner le système proposé par Rightscorp en quelques secondes. Et même sans cela, le simple fait de passer par un système de partage peeer-to-peer comme BitTorrent par exemple permettra à l’internaute de ne pas être repéré. Autant dire que l’idée de Rightscorp risque de toucher seulement une petite partie des utilisateurs pirates.

**Contenu caché: Cliquez sur Thanks pour afficher. **XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

-

07/04/2016, 17h54 #50

Encore un ransomware en liberté ! Décidément, c'est la saison !

Après Locky et KeRanger, un nouveau ransomware sévit depuis quelques jours et sa technique sans grande originalité, est de contaminer un ordinateur via un mail corrompu, afin de pouvoir chiffrer les données d'un PC pour demander ensuite une rançon en échange du retour à la normale !

Encore un ransomware en liberté, son nom : Petya

La rançon que le logiciel malveillant Petya réclame est d'une valeur d'environ 350 euros, soit 0,9 bitcoin. La particularité de Petya, c'est principalement son très haut niveau de cryptage, qui utilise rien de moins que du AES 256 et une clé RSA 4096 bits. Pour contaminer un PC, ce ransomware utilise un bon vieux mail suggérant une offre d'emploi, avec un fichier de candidature à récupérer sur Dropbox.

En réalité, ce fichier vous l'aurez compris, est le logiciel malveillant que vous téléchargez sur le PC... Une fois installé, ce dernier redémarre la machine et vous pose devant le fameux dilemme, dois-je payer pour retrouver mes fichiers devenus impossibles à consulter ? Certains internautes ont expliqué qu'il était possible de réinstaller l'OS, pour passer outre le paiement de la rançon aux pirates. Cette technique se fera cependant au prix d'une perte définitive des fichiers, car Petya est assez vicieux et il crypte aussi la table de fichier principale, nécessaire pour indexer les fichiers sur le disque dur.

DropBox a fait savoir qu'il avait depuis supprimé les liens vers des fichiers corrompus sur son service, mais rien ne dit que les pirates ne récidivront pas, donc restez sur vos gardes.

Vous l'aurez compris la plus grande méfiance est de mise pour éviter de voir son ordinateur pris en otage par le ransomware Petya ou un autre malware d'ailleurs. On remet également une couche sur la nécessité de toujours bien réfléchir avant de cliquer sur un lien dans un mail. Comme le disent souvent certains spécialistes en sécurité informatique, la plus grosse faille dans la sécurité se trouve souvent entre la chaise et le clavier d'un PC !

**Contenu caché: Cliquez sur Thanks pour afficher. **

SITES PORNOS : 273 000 UTILISATEURS PIRATÉS ET MENACÉS PAR UN HACKER

Vous visitez souvent les sites pornos ? Alors il n’est pas impossible que vos données personnelles soient en danger. Un hacker est parvenu à pirater les compte de 273 000 utilisateurs et menace aujourd’hui de revendre leur données privées au marché noir.

Un pirate américain revendique aujourd’hui être parvenu à dérober les données personnelles de plus d’un quart de million d’utilisateurs de sites pornographiques. Données qui comprennent notamment leurs adresses IP mais également leurs noms et prénoms, pseudos, mots de passe, adresses email et pire encore, adresses postales. Des informations obtenues par le biais d’une injection SQL. Le type d’attaque qui, pour un expert, reste un jeu d’enfant.

Un piratage par justifié par une volonté du hacker, TheNeoBoss, de mettre en avant les pratiques informatiques du site internet avant de prévenir la société éditrice du site, Paper Street Media, de l’existence de cette faille de sécurité qui lui a permis de réaliser son attaque. Il a ensuite tenté d’obtenir une rémunération pour son travail comme en obtiennent parfois certains hackers dans le cadre de programmes visant à recenser les failles de sécurité d’un système.

Malheureusement pour lui et les utilisateurs piratés, la société a refusé. Il a donc mis en vente les données sur le site Dream Market, grande place du marché noir, au prix de 366 euros. Quel altruisme de sa part ! Contactée par le site américain Motherboard, Paper Street Media affirme que le piratage en question remonte à 2008 et que ces données ne sont plus valides. Toutefois, une capture d’écran fournie par le hacker et portant la date du 31 mars 2016 laisse planer le doute.

**Contenu caché: Cliquez sur Thanks pour afficher. **

XIAOMI MI BOX MDZ 16-AB V 8.0>> IPTV EXTREME V.82 / MS IPTV MAGSAT

IMPORTANT

mettre un avatar et une signature

Présentation type à respecter

Présentation Obligatoire pour tout nouveau membre

Répondre avec citation

Répondre avec citation